区分盗取网站帐户密码与本地邮箱木马_病毒安全_

随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

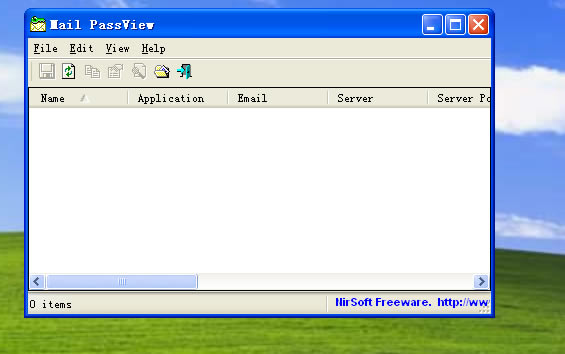

发现了木马,该木马窃取了网站帐户密码以及浏览器中保存的本地邮箱的帐户和密码。该木马主要使用Mail passView和webBrowserPassView来检查帐户密码。工具被加密,然后注入并发送到

在黑客的服务器中。

样品分析

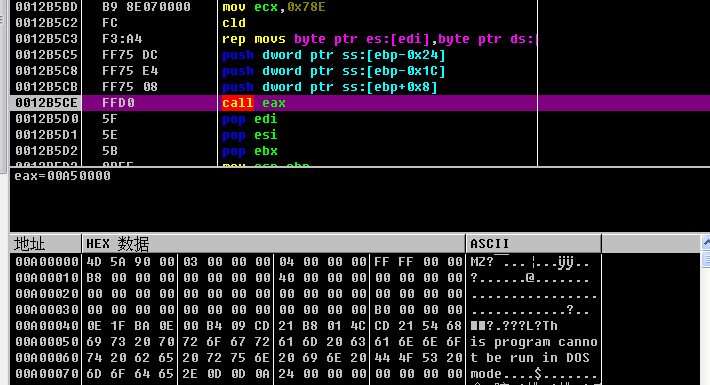

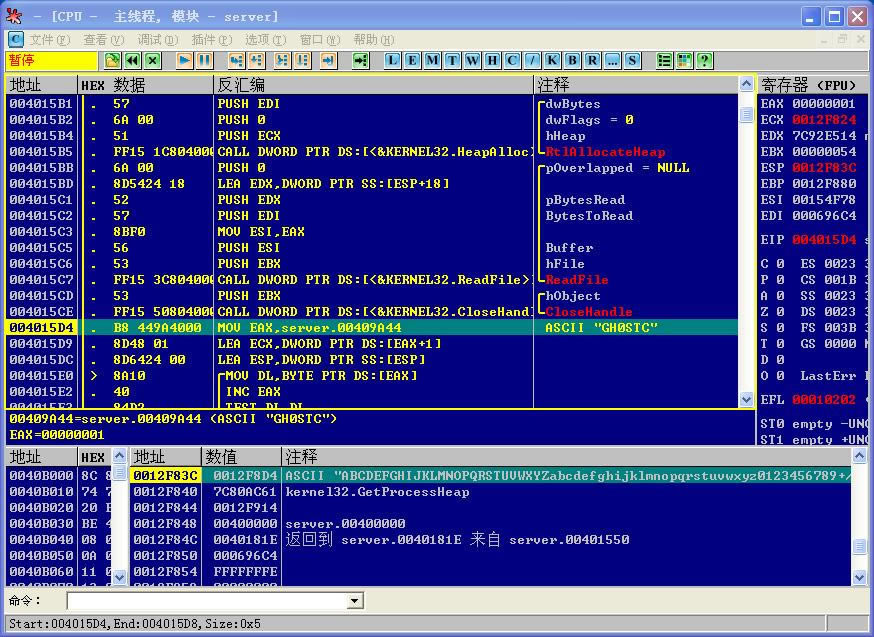

此示例中有两种shell,这两个shell都会解密核心文件

下面的图片是解密的核心文件,它是一个PE文件

核心文件是VB编写的文件,图标都像这样

以编译时间为2012年,您可以发现这种攻击已经存在很长时间了。

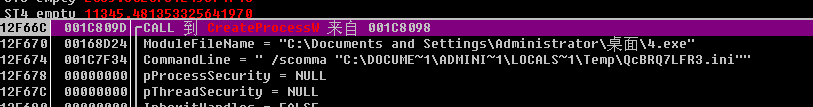

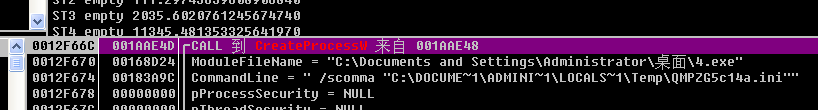

接下来,此VB程序将启动两个自己的进程,然后将这两个程序注入其中,然后执行,该程序将结果保存在文件夹中

以下是运行参数,将结果保存到指定文件

/逗号“ C:\ DOCUME?1 \ ADMINI?1 \ LOCALS?1 \ Temp \ ikSpJTukxf.ini”“

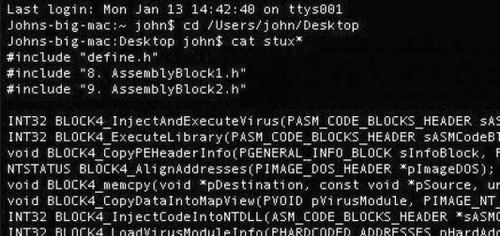

下面的DUMP中的webBrowserPassView

以下是运行参数,将结果保存到指定文件

/逗号“ C:\ DOCUME?1 \ ADMINI?1 \ LOCALS?1 \ Temp \ QMPZG5c14a.ini

下面是来自DUMP的Mail passView

接下来,在读取收集到的信息文件后将其删除并发送到黑客服务器

本文来自本站,转载请注明本文网址:

http://www.pc-fly.com/a/shouji/article-344918-1.html

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。

……