6分钟看懂服务器流量跑的那些事儿(上)_病毒安全_

作者|小水滴的来源| 51CTO博客

豆形软糖是贴心的提醒,这篇文章将花费6分钟阅读,并且在文章结尾处有一些秘密!

一、背景

晚上,我看到一台服务器的流量很高。显然与平时不同。流量达到800Mbps。第一个印象是它是木马。它被视为肉鸡,并且正在发送很多包裹。

为了使我们的服务器达到最佳性能,防火墙(iptables)没有打开,但是服务器前面有一个物理防火墙,并且该机器是端口映射的,不是通用端口,应该是完全安全的。是的,也许我最近注定要使用木马。我总是见到他们。我也借此机会记录了发现过程。

二、发现和跟踪处理

1、检查路况图以查找问题

查看时,网页非常卡住,有时没有响应。

2、顶部动态查看过程

我立即远程登录到有问题的服务器。远程操作非常困难,并且网卡中的流量非常大。我从顶部发现了一个异常过程,该过程占用了大量资源。如果仔细看这个名字,我真的以为这是一个Web服务过程。

3、 ps命令查看进程的路径

我发现该程序文件在/ etc目录下。它是一个二进制程序。我将其复制并放置在本文附近的位置,供所有人在虚拟机上学习,哈哈。

4、结束异常过程并继续跟踪

killall -9 nginx1 rm -f /etc/nginx1

进程被终止后,流量立即中断,并且远程控制器不会停止。是否可以删除程序文件并杀死异常进程,并且我们认为处理已完成?想起来绝对不是那么简单。这是一匹木马,它肯定会自行生成程序文件(当然,在我确定之前,它确实再次发生了)。我们必须继续调查。

5、查看登录记录和安全的日志文件

最后通过命令查看帐户登录记录,一切正常。检查系统文件消息未找到任何内容,但是当我检查安全文件时,发现异常。无论如何,它与身份验证有关。我应该尝试连接以控制程序包吗?

6、 ps再次查看进程

实际上,最初的ps中存在此问题,但当时我没有发现。我第二次检查自学中的每个进程,并在自学中查找异常进程,并发现了一个奇怪的ps进程。

我找到了一台正常的机器,并检查了ps命令的大小。正常大小约为81KB,但此机器上的ps高达1. 2M。命令文件必须已替换。

然后,我进入另一个ps目录,并看到以下命令。然后,我检查了系统的命令,发现它们都变得非常大,达到1. 2M。这些系统命令文件必须已替换。

7、更多发现异常文件

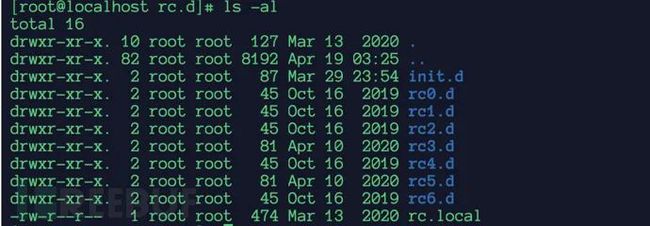

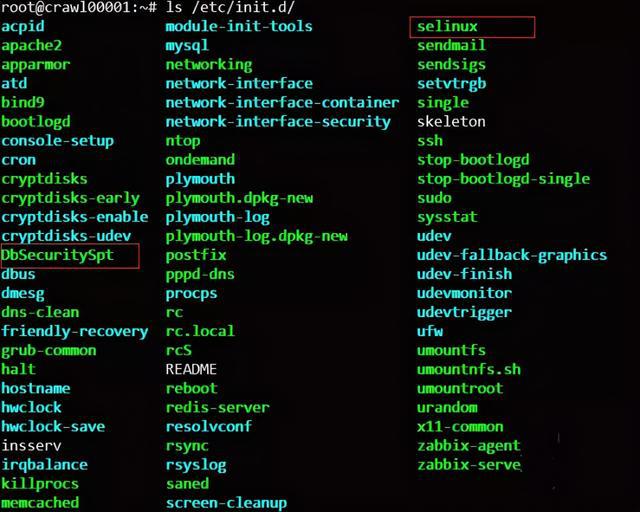

检查定时任务的crontab文件一次都找不到,然后检查系统启动文件rc.local,没有异常,然后进入/etc/init.d目录进行检查并找到奇怪的脚本文件DbSecuritySpt和selinux。

第一个文件显示它是启动计算机时启动的异常文件。第二个应该与登录有关。对于具体细节我不太清楚。无论如何,肯定有问题。

由于它与登录有关,因此请查找与ssh相关的文件,然后查找以下文件,该文件是隐藏文件,并且也是木马文件。我们先对其进行记录,以使程序名称与我们的服务名称非常相似。让我们感到困惑的是,它们的大小为1. 2M,可能是一个文件。

我查看了木马喜欢出现的目录/ tmp,并发现了异常文件。从名字上看,我觉得他们正在监视木马程序。

考虑到这一点,应该有很多替换命令。我们绝对不能仅仅通过寻找它们来解决它们。我的建议是重新安装操作系统,并具有良好的安全策略。如果您不重新安装,请在下面给我。具体方法需要验证。

三、手动删除木马

现在,一般步骤总结如下:

1、只需判断是否有木马

2、将以下命令上传到/ root

ps netstat ss lsof

3、删除以下目录和文件

4、找到异常程序并杀死它

5、删除Trojan horse命令并重新安装(或复制上载的普通程序)

我自己重新安装它似乎不起作用。我找到了一台普通的机器来复制命令。

四、防病毒工具扫描

1、安装防病毒工具clamav

2、启动服务

service clamd restart

3、更新病毒

由于ClamAV不是最新版本,因此会出现警告消息。您可以忽略或升级到最新版本。

4、扫描方法

您可以使用clamscan -h查看相应的帮助信息

5、查看日志发现

删除找到的命令并替换普通命令

附录:Linux.BackDoor.Gates.5

查询信息后,木马程序应为Linux.BackDoor.Gates.5,并找到文件,内容如下:

某些用户有一个根深蒂固的观念,即目前没有可真正威胁Linux内核操作系统的恶意软件。但是,这一概念面临着越来越多的挑战。与4月份相比,2014年5月Doctor Web技术人员检测到的Linux恶意软件数量创下了新纪录。在6月,一系列新的Linux Trojan木马被添加到了这些恶意软件的列表中,即这种新的Trojan木马。该家族名为Linux.BackDoor.Gates。

此处描述的是恶意软件家族Linux.BackDoor.Gates:Linux.BackDoor.Gates.5中的木马,该恶意软件结合了传统后门程序和DDoS攻击木马的功能来感染32位Linux。根据其特征,可以得出结论,它是由与Linux.DnsAmp和Linux.DDoS家族木马相同的病毒编写者编写的。新的木马由两个功能模块组成:基本模块是一个后门程序,可以执行罪犯发出的指令,第二个模块在安装过程中被保存到硬盘中以进行DDoS攻击。 Linux.BackDoor.Gates.5会在其运行期间收集以下受感染计算机的信息并将其转发给分子:

启动后,Linux.BackDoor.Gates.5将检查其启动文件夹的路径,并根据检查结果实现四种行为模式。

如果后门程序的可执行文件的路径与netstat,lsof和ps工具的路径不一致,则该木马将假装为守护程序并在系统中启动它,然后对其进行初始化并解压缩初始化过程中的配置文件。配置文件包含操作该木马所需的各种数据,例如管理服务器的IP地址和端口以及后门程序的安装参数。

根据配置文件中的g_iGatsIsFx参数值,木马可能会主动连接到管理服务器或等待连接:安装成功后,后门程序将检测与其连接的站点的IP地址,然后使用该站点作为命令服务器。

木马在安装过程中检查文件/tmp/moni.lock。如果文件不为空,它将读取数据(PID进程)并“杀死” ID进程。然后Linux.BackDoor.Gates.5将检查系统中是否已启动DDoS模块及其后门程序自己的进程(如果启动了,则这些进程也将被“杀死”)。如果在配置文件中设置了特殊标志g_iIsService,则木马可以编写命令行#!/ bin / bash \ n

在文件/etc/init.d /

中

将自己设置为自启动,然后Linux.BackDoor.Gates.5创建以下符号链接:

如果在配置文件中设置了标志g_bDoBackdoor,则木马还将尝试打开/root/.profile文件,以检查其进程是否具有root特权。然后,后门程序将自身复制到/ usr / bin / bsd-port / getty并启动。在安装的最后阶段,Linux.BackDoor.Gates.5在/ usr / bin /文件夹中再次创建一个副本,将其命名为配置文件中设置的对应名称,并替换以下工具:

/bin/netstat /bin/lsof /bin/ps /usr/bin/netstat /usr/bin/lsof /usr/bin/ps /usr/sbin/netstat /usr/sbin/lsof /usr/sbin/ps

木马程序完成安装并开始调用基本功能。

在执行其他两种算法时,该木马还将假装为守护程序并在受感染的计算机上启动,请通过读取相应的.lock文件来检查其组件是否已启动(如果未启动,请启动该组件),但请保存文件,并在注册开始时使用另一个名称。

设置与命令服务器的连接后,Linux.BackDoor.Gates.5从服务器接收配置数据以及僵尸计算机需要完成的命令。根据分子的指示,木马可以通过指定的IP地址和端口自动更新,发起或阻止远程站点上的DDoS攻击,执行配置数据中包含的命令,或者通过与远程站点建立连接来执行其他命令。具有指定IP地址的站点。

此后门程序的主要DDoS攻击目标是中国的服务器,但分子的目标还包括其他国家/地区。下图显示了使用此木马的DDoS攻击的地理分布:

本文来自本站,转载请注明本文网址:

http://www.pc-fly.com/a/shouji/article-371369-1.html

……