交换机ARP攻击防护技巧应用案例

ARP(Address Resolution Protocol,地址解析协议)用于将网络层的IP地址解析为数据链路层的物理地址。网络上的一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据主机的数据链路层地址(包括MAC地址)进行转发的,设备驱动程序从不检查IP数据报中的目的IP地址,所以这就需要将IP地址解析为数据链路层地址。

ARP欺骗

按照ARP协议的设计,一个主机也会接收不是自己主动请求的ARP应答,并将应答中的IP地址和物理地址添加到ARP表中,这样设计是为了减少网络上过多的ARP通信量,但同时也为“ARP欺骗”创造了条件。

ARP欺骗的方式有多种,中间人攻击、网关欺骗、主机欺骗等等。一般来说,ARP欺骗攻击的后果非常严重,大多数情况下会造成大面积频繁掉线,严重的会威胁到网络安全,如网游、网银的帐号被盗等安全问题。

ARP防护

传统的ARP防护措施是在宽带路由器和计算机上进行双向绑定,但是仍然存在两个不足:

1、每台计算机上均需要添加批处理文件,对于大中型的网吧、校园网等来说,工作量太大;

2、传统的双向绑定只保证上互联网不受欺骗,但是内网的计算机与计算机之间的安全没有保障;

综合以上两个不足及ARP攻击的特点,TL-SG2224E/2224P交换机给出了有效的防ARP攻击解决方案。通过对交换机每个端口进行分析,杜绝ARP欺骗报文从任何一个端口转发,同时保证了内部和外部网络安全。

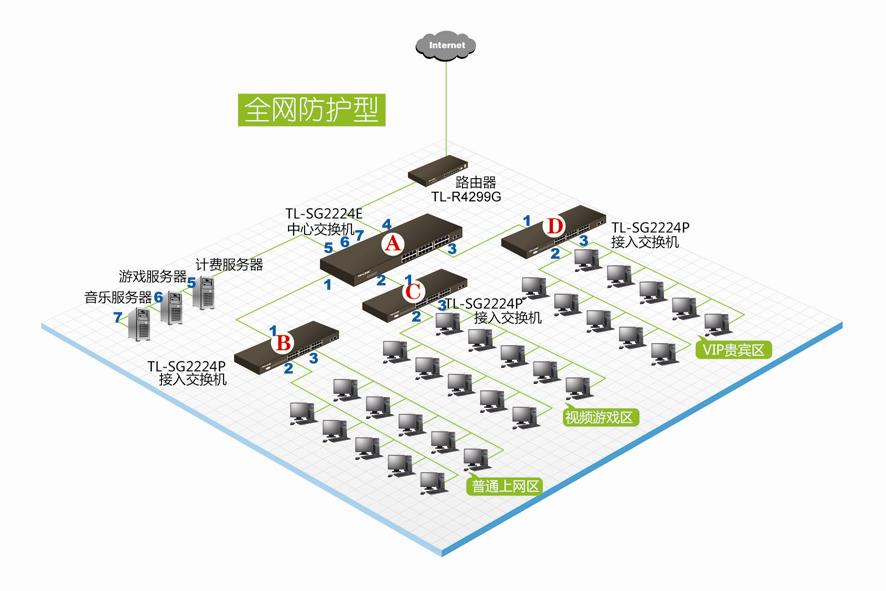

TL-SG2224E/SG2224P网吧ARP防护解决方案

图中以TL-SG2224E作为主交换机,TL-SG2224P作为接入交换机,这两款交换机都有ARP防护功能,下面主要介绍ARP防护配置步骤,并以A、B交换机为例,进行ARP防护相关设置举例,C、D交换机的设置与B类似。

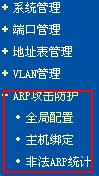

ARP防护设置

步骤一:确认网络中的特殊端口

特殊端口是针对交换机而言的,交换机对特殊端口的ARP报文直接转发。特殊端口判定标准:

1、与路由器级联的端口,如图中A交换机的4端口;

2、与其他具有ARP防护功能设备级联的端口,如图中A交换机的端口1、2、3;

因此,上图中A交换机的1、2、3、4端口为特殊端口,B、C、D交换机的1端口为特殊端口。

步骤二:添加主机的IP、MAC和交换机端口的对应关系,添加方式有手动和动态扫描两种方式

步骤三:全局配置

ARP攻击防护功能由“禁用”改为“启用”,勾选“特殊端口”,最后“提交”。

根据三步骤,A交换机配置如下:

1、确认特殊端口:A交换机的1、2、3、4端口为特殊端口。

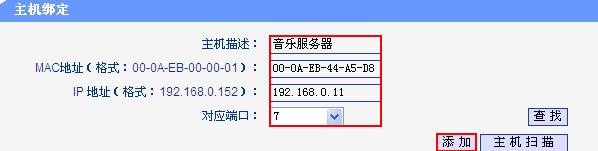

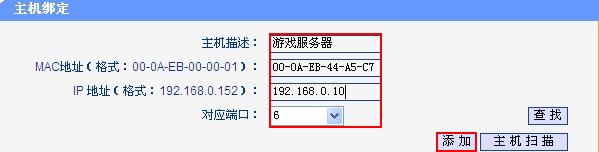

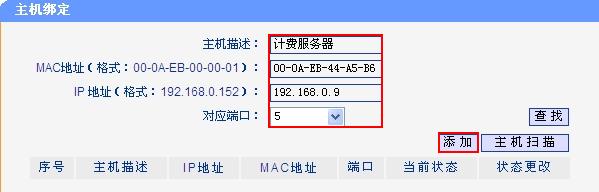

2、设置主机绑定:这里以手动方式添加计费、游戏、音乐服务器的MAC、IP地址到5、6、7端口:

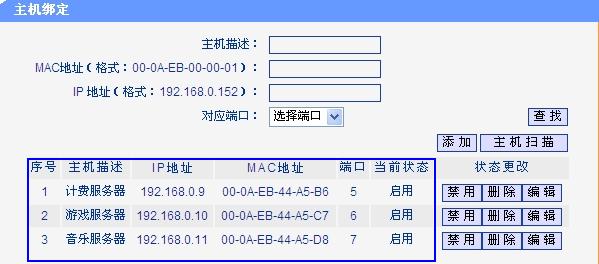

添加完成:

3、全局配置:

根据三步骤,B交换机设置如下:

1、确认特殊端口:B交换机的1端口为特殊端口。

2、设置主机绑定:这里以动态扫描方式设定B交换机下电脑MAC、IP地址和端口的对应关系。

在“主机绑定”页面选择“主机扫描”,根据实际情况填写B交换机下电脑的起止IP地址,除特殊端口外其他端口均为需要扫描的端口,如下图,点击“扫描”,得到扫描结果后,选择“全选”并“绑订选中项”:

返回“主机绑定”界面,可以看到以下信息:

3、全局配置:

至此,A、B交换机ARP防护设置完成。

补充说明:

1、一定要将所有电脑都主机绑定后,方可开启ARP攻击防护功能,否则未绑定的电脑无法上网。

2、若路由器级联了其他不具有ARP防护功能的设备时,A交换机的4端口为非特殊端口。

3、若主机扫描出现类似以下情况,即扫描到相同的MAC地址对应不同的IP地址时,交换机会以红色凸显,选定时请手动选择正确的MAC和IP地址对应关系。

4、非法ARP报文统计,此功能是统计非特殊端口收到的非法ARP报文,如下图,当非法ARP报文攻击速率达到100pps时,交换机会以红色凸显警告。

……