由冲击波联想视窗网络安全对策

由“冲击波”联想到的Windows系统网络安全防护若干问题及对策

这一阵子的MSBlaster蠕虫(即“冲击波”病毒)着实让全球网络管理员和用户忙了一阵子,大量的使用Windows 2000 Professional/Server/Advanced Server、Windows XP Home Edition/Professional的个人计算机或者网络服务器因此而出现循环的关机过程、扩展命令菜单的异常等问题。MSBlaster的破坏原理就是利用了基于Windows NT内核的操作系统的RPC DCOM漏洞,通过向漏洞计算机的TCP 135端口发送异常的数据包而达到让目标计算机RPC服务出错的目的。

这次蠕虫爆发来势如此凶猛,以致于让很多使用Windows平台服务器的管理员和NT架构操作系统的个人用户大乱阵脚,一时间各大论坛关于此蠕虫带来的操作系统故障的帖子纷至沓来,国内几个安全软件生产商的论坛人气更是急速上升。伴随这股浪潮而来的,就是反病毒软件和个人防火墙产品的销量大增,国内几大个人安全产品生产商均是以能够杀除或者抵御Worm_MSBlaster作为产品宣传的重点。那么,究竟是不是非得要因为如此一个蠕虫而去花一两百块钱采购新的安全产品?我的回答是NO!我们完全可以通过Windows系统自带的功能实现对此蠕虫的防御。下面我将具体叙述(注意:下文中假定读者的机器并未感染Worm_MSBlaster,如果业已感染,应该下载一个安全厂商提供的免费清除工具,断开网络连接并重新启动到安全模式对此病毒进行查杀后,再参照下文进行操作)

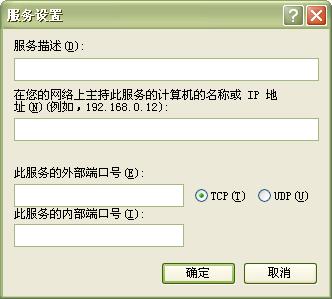

首先,我将针对Windows XP系列的防护进行叙述。Windows XP相比前几代的版本,除了操作界面的极大提升以外,安全性有了很大的提升,特别是提供了一个应用层防火墙ICF(Internet Connection Firewall),这就让担心网络攻击的用户拥有了一个无需付费的安全防护(当然,操作系统要钱)。这样一来,Worm_MSBlaster就容易防护了,只需要:1、到“控制面板”中打开“网络连接”;2、找到你所使用的那个连接,并用右键单击那个连接;3、选择“属性”,在弹出来的窗口中转到“高级”选项卡,将“通过限制或阻止来自Internet的对此计算机的访问来保护我的计算机和网络”前面的多选框选中;4、确定退出。这样就可以使用ICF来阻止Worm_Blaster或者其他大部分来自外界的攻击了。这里需要注意一点:使用QQ的用户可能会因为ICF而无法联机聊天了,因为ICF丢弃掉了来自服务器或者对方QQ向己方UDP 8000端口的数据包,这就需要特别配置一条ICF规则来使用QQ,具体方法是:在前述步骤的第3步中,选中那个复选框以后,单击窗口下部随后立即由不可用变为可用的“设置”按钮,随后将弹出“高级设置”窗口,在“服务”选项卡的下部单击“添加”按钮,将会弹出如图窗口

此时,在“服务描述”输入栏中填入你喜欢的任意文字描述,然后在“在您的网络上主持此服务的计算机名称或IP地址”输入框中填入你自己的IP地址或者计算机名称,如果你都不知道,就填入127.0.0.1就行了;接下来在“此服务的外部端口号”和“此服务的内部端口号”两个输入框中都填入8000(虽然QQ在操作系统中使用的外部端口是4000,但是都设定为8000并没有问题)将旁边的协议单选框选择为UDP,然后单击确定退出“高级设置”窗口。然后就是前面所述的第4步了。

这里需要特别注意一点:如果你的机器是作为ICS(Internet Connection Share)网关使用,那么就不能使用ICF,在作为ICS gateway的机器上启用ICF将会导致所有连接到此计算机上的客户机无法上网。这样就需要另寻途径解决问题,同样,从Windows 系统自带的解决方案入手,不求助第三方厂商,这个方法就是我第二步要叙述的Windows 2000和Windows XP通用的方法:利用Windows 2000/XP中的IP安全策略(IPSec)提供对端口的通讯控制,下面将详细叙述。(注意!如果没有使用ICS,还是要首选ICF)

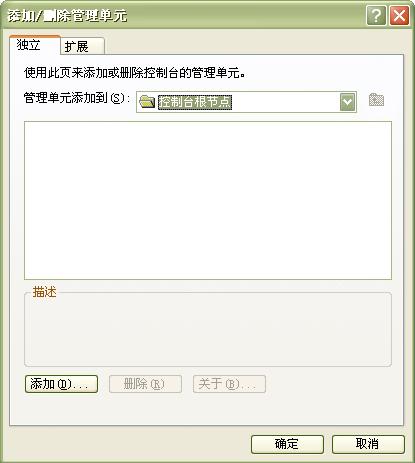

先进行前期工作说明。调用方法:在Windows 2000 Professional/Server/Advanced Server和Windows XP Professional中,进入控制面板,选择管理工具,然后双击“本地安全策略”,进入本地安全策略窗口后,选择“IP安全策略”目录树;需要特别分开说明的是,Windows XP Home Edition这个版本的管理工具中没有“本地安全策略”一项,这并不意味着Windows XP Home Edition用户无法使用IPSec保护计算机,要调用IPSec控制台需要绕一些弯子:打开位于开始菜单的运行,输入“mmc”,并回车确定,将会打开一个全新的控制台。选择顶部的“文件”菜单,在弹出的下拉菜单中选择“添加/删除管理单元”菜单项,会弹出如图窗口

单击“添加”按钮,然后在随后弹出窗口的列表框中选择第二项“IP安全策略管理”,并且单击添加(只需要单击一次),然后按“关闭”返回“添加/删除管理单元”窗口,并单击确定关闭此窗口返回控制台,这样就可以在左边看到了刚刚添加的IP安全策略管理单元了。

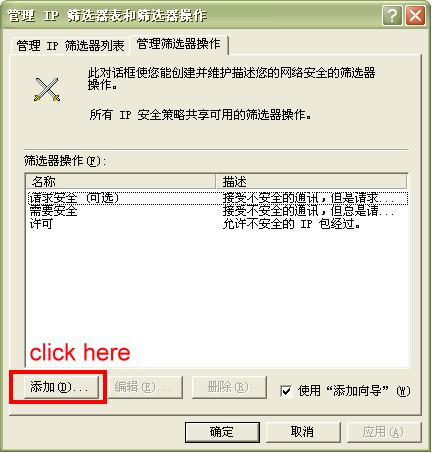

好了,准备工作做完,开始具体操作。在控制台窗口的右边窗格中单击鼠标右键,选中“管理IP筛选器表和IP筛选器操作”,在随后弹出的对话框中选择“管理筛选器操作”选项卡,如图,单击“添加”按钮

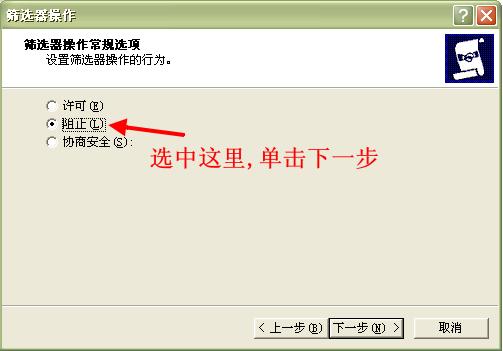

随后将会弹出筛选器操作向导,单击下一步。在“名称”输入框中输入“拒绝”或者其他你觉得方便的文字,单击下一步。然后进行如图操作

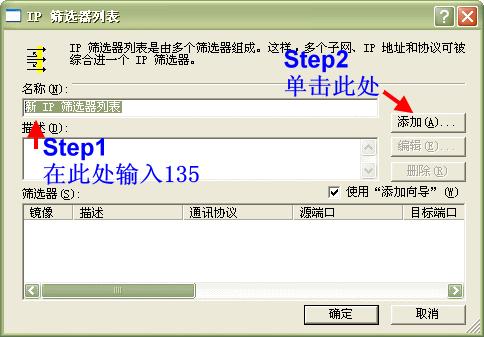

接着就可以单击“完成”退出筛选器操作向导。添加一条筛选器以后会回到“管理IP筛选器表和IP筛选器操作”对话框,这时选择“管理IP筛选器列表”选项卡,单击下部的“添加”按钮,将会弹出如图对话框,请按照图上所示操作

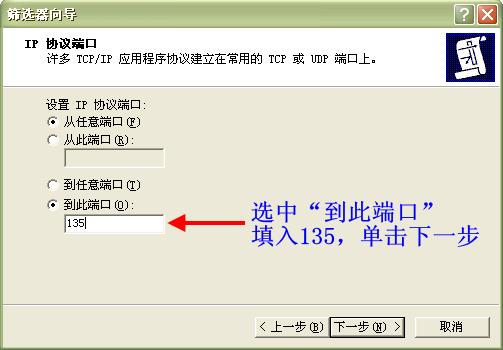

之后弹出“IP筛选器向导”,单击下一步。在“源地址”下拉列表中选择“任何IP地址”,然后单击下一步,在“目标地址”下拉列表中选择“我的IP地址”,单击下一步。在随后的IP协议类型选择中,在“选择协议类型”下拉列表内选择TCP,然后单击下一步,在接下来的对话框中,请按图操作

随后,单击完成。

这样,一条针对TCP135端口的数据包的IP过滤规则就定义下来的了,完成以后会回到“管理IP筛选器列表”选项卡,此时请单击下部的“关闭”。

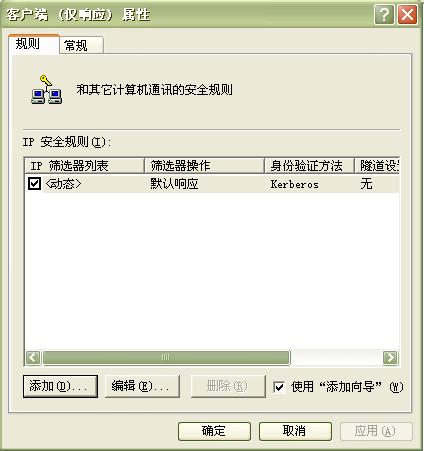

双击“客户端(仅响应)”图标,将会弹出如图窗口。

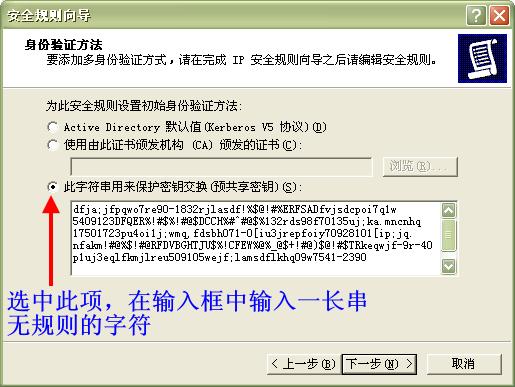

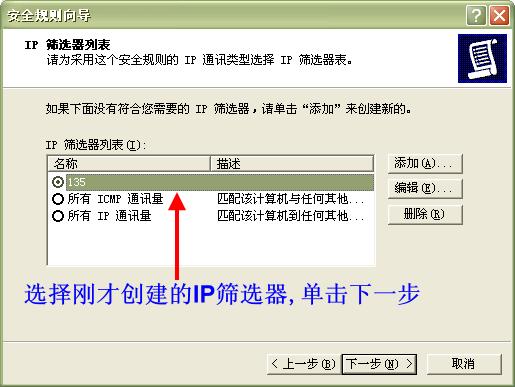

请单击下部的“添加”按钮,将会弹出“安全规则向导”,单击下一步,随后选择“此规则不指定隧道”;再单击下一步,在“网络类型”选择窗口中,选择“所有网络连接”单选钮,单击下一步;随后的操作请注意操作,如图指示

注意:如果你的计算机不是一个域成员,就要按照图上所示操作(当然,如果你有CA颁发的证书的话,可以选择第二项,按照提示操作,这里不作叙述),如果你的计算机是域成员计算机,请选择第一项“Active Directory默认值”,再单击下一步。

然后在“IP筛选器列表”中选择刚才创建的IP筛选器(这里前文定义的名称是135),如图

……