全球150多个国家Wannacry勒索病毒肆虐,国内已实用户中招! _病毒安全_

在全球150多个国家/地区感染了

Wannacry勒索软件事件刚刚消退,

Petya勒索软件病毒变种开始再次造成严重破坏,

许多欧洲国家已被感染,

已经招募了国内用户! !

注意!

已经确认,Petya勒索软件样本也通过EternalBlue漏洞传播,该漏洞是美国国家安全局泄露的文件中的漏洞代码名称,与以前的WannaCry传播方式相同。

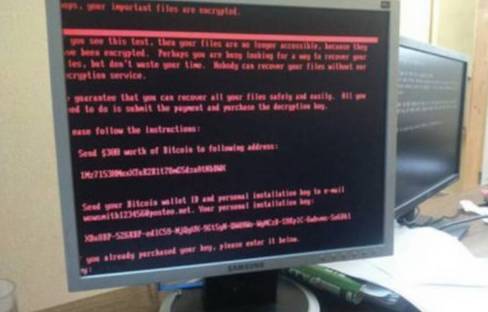

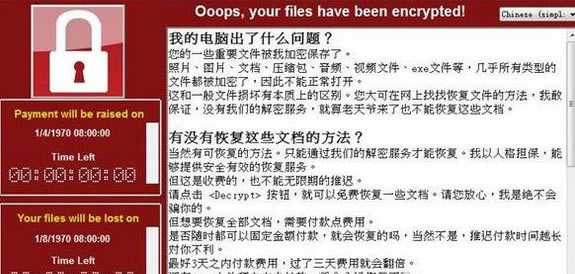

(受Petya病毒感染的计算机)

传播速度快于想像

与Wannacry相比,Petya勒索软件变种不仅传播速度更快,而且还使用“管理员共享”功能自动渗透到Intranet。

在欧洲受灾最严重的地区,新病毒变种的传播速度每10分钟达到5,000台计算机,许多运营商,石油公司,零售商,机场,ATM和其他企业以及公共设施的数量也在下降。大量。

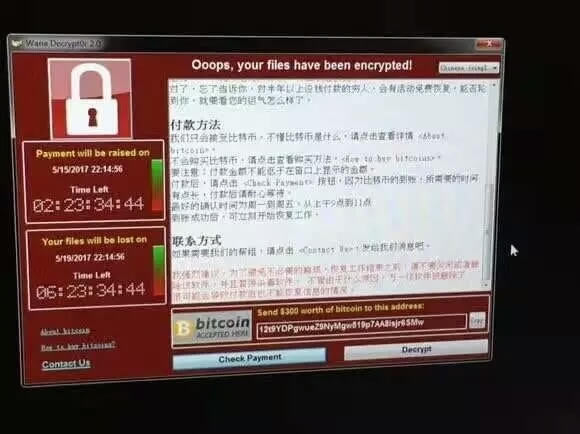

被招募的用户需要支付300美元才能解锁

运行petya病毒示例后,它将枚举Intranet中的计算机,并尝试使用SMB协议在诸如445等端口上进行连接。同时,该病毒还将修改系统的MBR引导扇区。重新启动计算机后,病毒代码将在Windows操作系统之前接管计算机并执行诸如加密之类的恶意操作。

说出人类的话! ! !

换句话说,当您的计算机重新启动时,将有一个正在扫描磁盘的界面。实际上,这是病毒显示的伪装界面,它正在加密磁盘数据。加密完成后,病毒将要求受害者支付价值300美元的比特币,然后回复解密密钥。

根据来自比特币交易市场的公开数据,在病毒爆发的第一个小时内支付了10笔赎金,“吸收”率完全超过了Wannacry。

如何安全设置计算机?

尽管petya病毒非常猖,,但还是有可能制服它。

许多朋友已在其计算机上安装了360 Security Guard和腾讯计算机管理器。 (此处没有广告)

前者可以使用“系统防黑客强化”功能,一键检测并关闭“管理员共享”等风险项,并保护企业和机构的Intranet用户免受病毒侵害。后者还加入了NSA武库的防御,可以抵御NSA武库的大部分泄漏。如果尚未安装这两个软件,请立即安装!

本文来自本站,转载请注明本文网址:

http://www.pc-fly.com/a/shouji/article-374445-1.html

……